Contact me for feedback or questions! I reply to everyone.

Ludzie coraz bardziej zaczynają bać się czegoś co nazwę "Botnetem" - swego rodzaju prześmiewcza nazwa masowej inwigilacji. Powstały strony internetowe opisujące programy typu spyware i alternatywy dla nich. Powstały wszelkiego rodzaju zastępstwa dla popularnych obecnie mediów społecznościowych, komunikatorów internetowych, VoIP itd. Każdy może używać narzędzi takich jak TOR czy VPN aby "ukryć się" przed swoim dostawcą internetu. Są sposoby na prywatne udostępnianie plików czy hostowanie stron internetowych. Czy te sposoby są jednak skuteczne i co ważniejsze czy skupiają się one na źródle Botnetu, a może całkowicie nie trafiają w punkt?

TOR rzekomo pozwala na przeglądanie internetu anonimowo. Działa jak 3 połączone proxy, tylko że z dodatkowym szyfrowaniem, także takie "proxy" (fachowo zwane TOR node, czyli węzłem) nie widzi zawartości poprzedniego, jedynie cel. Jednak, końcowy węzeł widzi niezaszyfrowany ruch, także cała koncepcja zaczyna się walić. Pierwszy węzeł widzi również adres IP użytkownika, ale nie widzi zawartości zapytania.

Czy TOR ma jakieś problemy? Owszem, wiele stron internetowych po prostu blokuje dostęp dla użytkowników TORa, lub po prostu stara się im utrudnić życie, a jako że lista węzłów końcowych jest publiczna każdy właściciel strony internetowej może to zrobić bez większego wysiłku. Także korzystanie z TORa mimo rzekomej "anonimowości" jest po prostu niewygodne dla większości użytkowników, szczególnie gdy taki użytkownik chciałby robić coś więcej niż czytać artykuły - fora internetowe, sklepy, strony do pobierania plików itd. są znane z tego, że nie lubią się z TORem. A jeśli przyjdzie co do czego, dostawcy internetu mogą po prostu zablokować cały ruch przez TORa, co już miało miejsce na przykład w Wenezueli - https://www.accessnow.org/venezuela-blocks-tor/ (archiwum).

A co z tak zwanymi ukrytymi usługami (hidden service) - czyli stronom, które da się odwiedzić tylko przez TORa? Bardzo ciężko znaleźć taką, która działa, większość z nich przestało już po prostu istnieć, a gdy w końcu uda się to znaleźć, do niczego się to nie nadaje. Udało mi się znaleźć tylko jedno forum prowadzone przez ludzi z mojego państwa, z którym mogłem się połaczyć, i w sumie to na tym się skończyło, bo aktywność była praktycznie zerowa. Serwery ludzi prowadzących takie usługi są również bardzo często zatrzymywane przez policję (zobacz Freedom Hosting), a oni sami aresztowani.

Poza tym istnieje wiele sposobów na identyfikację użytkowników TORa - unikalne cechy przeglądarki, stylometria czy nawet dobrowolne rozdawanie swoich danych przez użytkowników. Operacja Onymous (archiwum) odniosła wielki sukces (chociaż trochę wyolbrzymiony przez policję - ilość zamkniętych stron wyniosła "tylko" 27 - tutaj jest lista). O już całkiem sławnej sprawie, w której gościu wysyłał zagrożenia bombowe przez TORa można przeczytać tutaj: https://www.bestvpn.com/privacy-news/harvard-bomb-threat-student-caught-using-guerrilla-mail-tor/ (archiwum). Wpadł, bo był jedyną osobą używającą TORa w tej sieci w tym czasie. FBI zapłaciło nawet uniwersytetowi za deanonimizację użytkowników TORa (archiwum), w taki sposób mogli złapać właściciela Silk Road 2.0. A to jedynie ten ułamek spraw, o których wiemy - o wiele więcej ataków na użytkowników TORa może być przygotowywanych lub już są one egzekwowane.

TOR polega na szyfrowaniu, a jeśli to szyfrowanie zostanie kiedyś złamane - anonimowość wszystkich użytkowników będzie równa zeru, gdyż cały ruch sieciowy jest zapisywany z myślą o możliwym późniejszym odszyfrowaniu. A, mimo że TOR korzysta z utajniania z wyprzedzeniem, które powinno zapewnić bezpieczeństwo kluczy kryptograficznych (nie licząc fizycznych ataków na urządzenia, które je przechowują) - złamanie konkretnych szyfrów wciąż jest możliwe:

Jednakże, utajnianie z wyprzedzeniem nie może zapobiec udanej kryptoanalizie szyfrów, które są używane, jako że kryptoanaliza polega na znalezieniu sposobu na odszyfrowanie zaszyfrowanej wiadomości bez klucza, a utajnianie z wyprzedzeniem chroni jedynie klucze, a nie szyfry.

(Orig.)

However, forward secrecy cannot defend against a successful cryptanalysis of the underlying ciphers being used, since a cryptanalysis consists of finding a way to decrypt an encrypted message without the key, and forward secrecy only protects keys, not the ciphers themselves.

Kolejną możliwością złamania TORa są obliczenia kwantowe. Jedną z rzeczy, która jest absolutnie wymagana dla bezpieczeństwa TORa (o której z jakiegoś powodu nikt nie mówi) są tak zwane directory authorities (dedykowane serwery, które pokazują klientom, które serwery należą do sieci TOR) które są zaufane z założenia, a jeśli kiedykolwiek zostaną przejęte (może już się to stało?) wszystkie zalety TORa można wyrzucić do kosza. Zostało to dogłębnie zanalizowane tutaj.

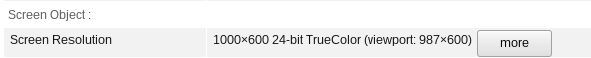

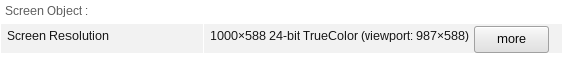

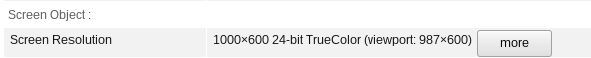

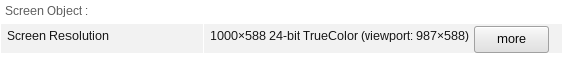

Nawet chwalona przez wszystkich przeglądarka TOR Browser nie jest w stu procentach bezpieczna - na przykład używanie innych przycisków w menedżerze okien może skutkować ujawnieniem innej rozdzielczości ekranu (wersja 8.5.3, najnowsza gdy artykuł został napisany). Pierwszy motyw to Murrine, drugi domyślny XHDPI, jeżeli ktoś miałby wątpliwości, może sam sprawdzić.

Oczywiście to i tak pewnie nie wystarczy do tego żeby kogoś zdeanonimizować, ale zapewne istnieje jeszcze więcej takich problemów, które tylko czekają na to aż ktoś je odkryje, a gdy złoży się ich kilka do kupy, z anonimowości zostają nici. Wniosek? TOR nie jest rowziązaniem. Czy to oznacza że nie powinno się z niego korzystać? Oczywiście, że tak nie jest, tak naprawdę cokolwiek co zwiększa prywatność i anonimowość jest dobrym rozwiązaniem, ale należy pamiętać o tym, że nie działa w stu procentach, a poza tym nie nie skupia się na źródle botnetnu.

Są to takie proxy, które przesyłają cały ruch sieciowy (nie tylko HTTP) przez ich serwery. Wiele z nich chwali się że "nie trzymają logów", ale łatwo jest znaleźć przykłady gdzie ludzie wpadli przez poleganie na takich właśnie VPNach, na przykład https://www.wipeyourdata.com/other-data-erasing/no-logs-earthvpn-user-arrested-after-police-finds-logs/ (archiwum). Nawet jeśli polityka "nie trzymania logów" jest prawdziwa, rząd państwa, w którym funkcjonuje dany VPN mógłby go zmusić do śledzenia jakiegoś użytkownika (przynajmniej w paru państwach jest to dozwolone). A jeżeli nie ma takiej opcji, zawsze jest możliwość wbicia komuś na chatę i przejęcia ich serwerów (archiwum). No i oczywiście dostawcy internetu czy właściciele stron internetowych mogą po prostu zablokować dostęp do lub z VPNów.

Wszelkie alternatywy dla tych bardziej popularnych po prostu cierpią na brak użytkowników, także jeżeli ktoś chce się z kimś skontaktować, a nie wysłać swoją wiadomośc w nicość musi korzystać z Facebooka, Skype'a itd. Większość z wielce polecanych "bezpiecznych i prywatnych" komunikatorów boryka się z różnorakimi problemami - Signal i Telegram wymagają numeru telefonu; Keybase przeszedł niedawno audyt bezpieczeństwa, który odkrył wiele problemów; w protokole Matrix znaleziono niedawno błąd zagrażający bezpieczeństwu (archiwum). Komunikatory bazujące na TORze polegają na bezpieczeństwie sieci TOR, które analizowałem wyżej. Komunikatory zdecentralizowane, polegające na różnorakich serwerach polegają na bezpieczeństwie serwerów zarządzanych przez ludzi, których nie znacie (nie żeby w przypadku korporacji było inaczej), no i zawsze wszystko przechodzi przez wrogą sieć.

Praktycznie wszystkie usługi służące do udostępniania plików, czy zapewniające hosting stron mają pokaźne listy tego co jest i nie jest dozwolone. Nawet mój obecny hosting rezerwuje sobie

prawo do zawieszenia, zablokowania lub anulowania dostępu do jakiejkolwiek Usługi

(orig. reserves the right to suspend, block or cancel access to any and all Services

), jeżeli

uzna, że coś nie zgadza się z jego wytycznymi. No i niestety, posiadacze praw autorskich mogą stwierdzić, że coś jest ich własnością i musi zniknąć. Na przykład całkiem niedawno wzięli się za

strony z romami (czyli obrazami gier, najczęściej tych starszych, które nie są już produkowane i nie da się ich kupić w sklepie). Istnieją również ci "dobrzy" dostawcy usług, jak autistici.org,

ale zawsze może się zdarzyć tak że rząd uzna, że jest tam za dużo rzeczy, które im się nie podobają i będą musieli palić wrota (zakończyć działalność). Dopóki korzystamy z sieci kontrolowanej

przez instytucje wrogo do nas nastawionych nic nie jest bezpieczne. Przyjdzie co do czego i policja będzie pukać do drzwi po nasze serwery. Nawet Freedom Hosting spotkał taki los.

Alternatywy dla Windowsa niby są dostępne, ale prędzej czy później każdy z nas natkie się na system rozwijany przez Microsoft, to w domu znajomego, to w szkole, to gdziekolwiek. No i nie jest też tak, że Linux taki super jeśli chodzi o botnet, a sprawa jeszcze bardziej się komplikuje jeśli zdamy sobie sprawę, że i tak jest kontrolowany przez korporacje.

Żeby czerpać jakiekolwiek korzyści z najbardziej popularnych usług internetowych (takich jak: Facebook, Twitter, wszelkiego rodzaju komunikatory, hosting, itd.) trzeba niestety zgodzić się na ich absolutnie okropne warunki korzystania z serwisu i politykę prywatności i nie tylko. Wszystkie pakiety, które wysyłamy lub odbieramy przechodzą przez sieć, nad którą nie mamy władzy. Dostawcy internetu mogą je podlągadać, modyfikować i blokować w jakikolwiek sposób chcą, są również podatni na wszelkie zachcianki rządów. Szyfrowanie to w najlepszym wypadku chwilowe rozwiązanie, jak już wyjaśniłem w sekcji o TORze (nie stanowi problemu zablokowanie wszystkich zaszyfrowanych wiadomości jeśli nie przypominają one znanych języków. Blokowanie HTTPSa to też nie jest problem, wystarczy zablokować cały ruch na porcie 443. Tyle). Może jacyś bystrzy "hakerzy" (znaczenie tego słowa znacznie się zmieniło w ostatnich latach) znaleźli by sposób na obejście takich blokad, ale w żadnym stopniu nie byłoby to adekwatne rozwiązanie problemu. Kiedyś zdamy sobie sprawę, że...

Jak już powiedziałem, serwery usług, z których korzystamy, w większości są w posiadaniu dużych korporacji (chociaż czasami zdarzają się wyjątki i należą do jakiegoś randomowego gościa), a sama sieć jest w posiadaniu dostawców internetu i rządów państw, także botnet jest fizyczny, a nie technologiczny - tak więc rozwiązanie problemu z botnetem też musi być fizyczne. Takie połączenie może być ciężko dostrzec w przypadku internetowej inwigilacji (która z resztą nie jest najgorszym przypadkiem botnetu) ale już o wiele łatwiej np. w systemach monitoringu miejskiego. Wysyłają ludzi, którzy to zakładają i bum, wszyscy jesteśmy monitorowani 24/7. Od tego momentu jesteśmy ich własnością, czego nawet nie zaprzeczają. Serio, przez 30 dni (lub inny okres czasu) mogą zrobić co chcą z nagramiami, no a ten okres czasu to tylko puste słowa, których nie można zweryfikować, tak czy siak jesteśmy zdani na ich łaskę. Jeśli uznają, że ktoś robi coś "podejrzanego" mogą go ukarać, no i oczywiście mają na ten występek dowody. Mogą nas w sumie oskarżyć o co chcą, przecież nie pytają się nas czy coś ma być legalne czy nie. Wszystko co istnieje w społeczeństwie jest własnością biznesów lub rządów, i działa dla nich, nie dla nas. Monitoring to tylko jeden z przykładów. Drony, zabójcze roboty, w sumie wszystko co można wymyślić, niekoniecznie to coś musi być techonologiczne. Szkoły, szpitale, lotniska (kojarzycie przeszukania?), nie mamy kontroli nad żadnymi z nich. Właśnie to jest Prawdziwym Botnetem. Jeśli chcemy zniszczyć internetową inwigilacje, musimy nie tylko przejąć najpopularniejsze serwisy (Facebook, który szanuje swoich użytkowników może istnieć, serio!), ale także dostwaców internetu - FIZYCZNIE - no bo, w końcu nie będziemy szpiegować samych siebie lub samych siebie cenzurować. A gdy to zrobimy, będziemy mogli rozprawić się z innymi botnetami (chociaż to powinno się stać samo z siebie).

To taki zakapturzony gość, siedzący w swoim mieszkaniu, korzystający z całkowicie wolnego (zobacz "wolne oprogramowanie", "libreboot"; wolny jak w wolność) ThinkPada, z zainstalowanym nieprzenikalnym Qubes OSem, używający TORa na wszystkich połączeniach, unikający stylometrii czy w ogóle udostępniania swoich osobistych danych, szyfrujący wszystkie swoje rzeczy i zastanawiający się czy jakimś cudem nie stał się częścią jakiegoś botnetu. Nie ma telefonu komórkowego, lub ma taki najprostszy z kartą zarejestrowaną na słupa, płaci tylko bitcoinami (trochę przestarzałe jak na 2021 rok, teraz tylko monero /s). Aż w końcu... musi wyjść ze swojego apartamentu żeby załatwić jakieś sprawy i jego twarz już jest w niezliczonych bazach danych systemów monitoringu. Mimo że gościowi należy się medal za dedykację, na niewiele by się zdał podczas rewolucji. Nie da się walczyć z Botnetem korzystając jedynie z technologii.

Tego nie da się uniknąć i za każdym razem przebiega to mniej więcej tak samo - jakieś państwo lub dostawca internetu zaczyna blokować TORa czy VPNy, strony z torrentami zostają zamknięte lub Facebook / Twitter / YouTube implementuje jakiś nowy sposób na cenzurę czy tak naprawdę cokolwiek innego co jesteśmy sobie w stanie wyobrazić. Ludzie wtedy zaczynają wariować i szukają kolejnego technologicznego rozwiązania, które jest tylko chwilowe. Jeśli takowe rozwiązanie znajdą, nic się nie zmienia w ich komfortowym życiu, jedynie co to łańcuch, na którym jesteśmy trzymani staje się krótszy. Bo tak na prawdę, czy ktokolwiek z nas uważa, że za 20 lat internet, z którego będziemy korzystać będzie taki sam, a dostęp do niego tak samo łatwy i wolny? Jeśli ktokolwiek tak uważa, to jest w błędzie - już oni się tego dopilnują, w końcu nasze sprytne rozwiązania będą po prostu do niczego. Natomiast jeśli to my kontrolowalibyśmy całą infrastrukturę, moglibyśmy pozbyś się logów na poziomie dostawcy internetu, ale także naprawić wszystko co jest nie tak z Facebookiem / YouTubem / i innymi usługami. Oczywiście, nie ta się tego wszystkiego przejąć od tak, nasze niewolnictwo sięga za głęboko, każda próba takiego przejęcia skończyłaby się interwencją policji, mediów itd. i to byłby koniec naszych poczynań. Jedynym rozwiązaniem jest masowa rewolucja, a czas kiedy jesteśmy w stanie korzystać z internetu bez restrykcji powinien zostać wykorzystany na jej zaplanowanie. Wtedy moglibyśmy skończyć nie tylko z "Botnetem", ale także z większością problemów naszego społeczeństwa.

W skrócie: ukrywanie lub przenoszenie problemu. Większość zdecentralizowanych instancji cierpi na brak aktywności, nie można na nich polegać (często są offline; duże przerwy w działaniu; marna wydajność), są krótkotrwałe (dlaczego każdy z nas nie hostuje własnych rzeczy? No właśnie...) i są zależne od randomowego typa zamiast dużej korporacji. Mamy też torrenty. No to jak dużo seedów ma twoja ulubiona seria anime? A co z czymś mniej popularnym jak na przykład soundtrackiem do jakiejś gry? Bardzo często dostawcy internetu wysyłają swoim klientom upomnienia (VPNy i TOR również tylko przenoszą problem na co innego), bo nie podoba im się korzystanie z torrentów; niektórzy nawet płacą kary (archiwum). No i oczywiście strony z torrentami często zostają po prostu zamknięte lub przejęte (archiwum). Sieci mesh? Nikomu nie zechce się ich rozwijać. Nawet jeśli teoretycznie istniało by jakieś zdecentralizowane rozwiązanie warte czegokolwiek, rządy mogą po prostu zamknąć internet, kiedy nie będą już mogli dzięki niemu kontrolować wystarczająco dużej ilości ludzi. Także nawet decentralizacja jest tylko chwilowym rozwiązaniem - w końcu będziemy zmuszeni przejąć ich infrastrukturę, a w takim przypadku moglibyśmy też przejąć kontrolę nad na przykład YouTubem czy MEGĄ, zachować ich popularność i zawartość, ale zmienić design / politykę / warunki korzystania tak by zagwarantować użytkownikom podstawy takie jak szanowanie ich, ich prywatności jak i wolności.