Contact me for feedback or questions! I reply to everyone.

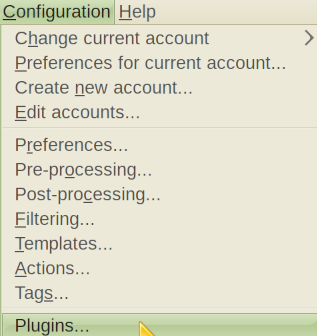

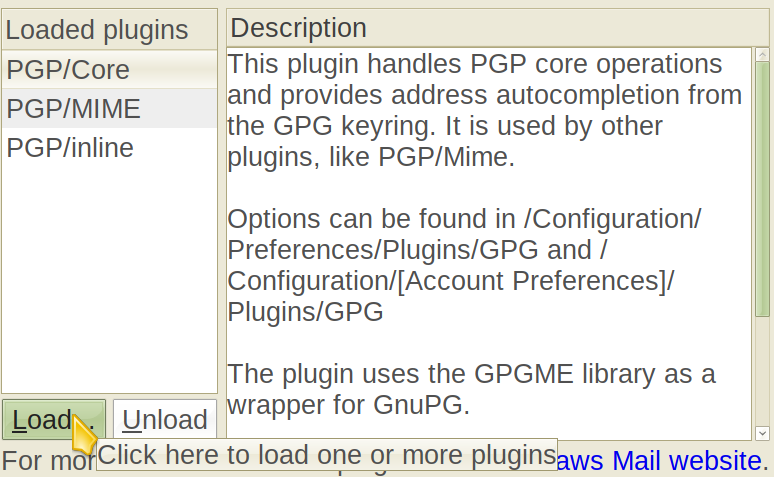

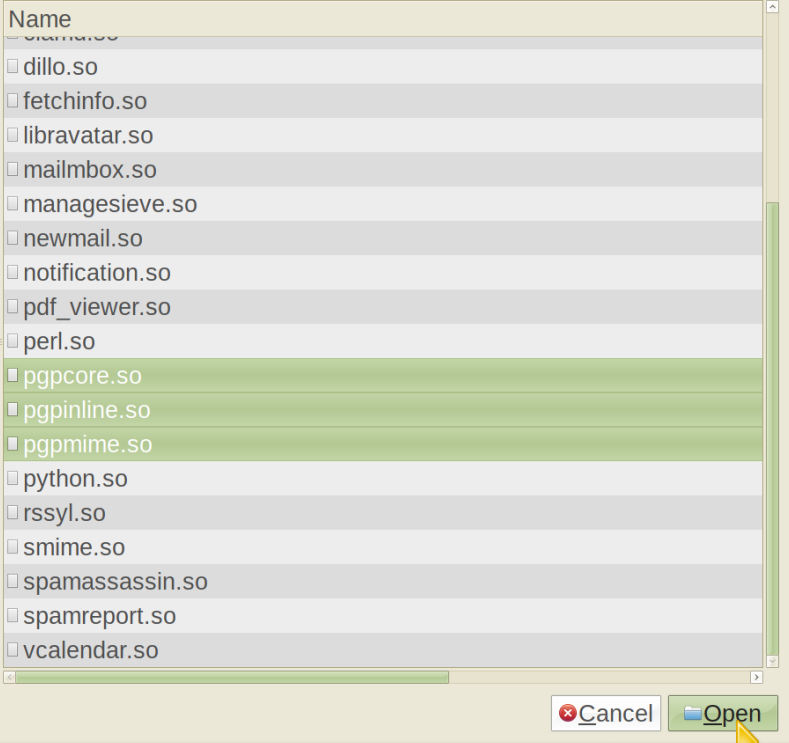

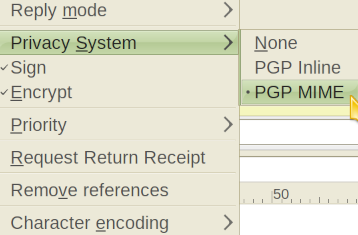

E-mail - отстой, но пока что мы вынуждены его использовать. Что нужно принять во внимание при выборе поставщика услуг электронной почты? Прежде всего их политику конфиденциальности - то есть: какие данные о вас они собирают и хранят, и насколько долго - а также с кем ещё они этими данными делятся и на каких условиях. Само собой разумеется, что этой информации нельзя слепо доверять - вот некоторые тревожные знаки: немногословность и недосказанность, слишком много навязчивых, «продажных» разговоров о «приватности», противоречивые сведения и доводы. Всегда старайтесь найти в Интернете информацию о возможных скандалах и проколах, связанных с тем или иным провайдером! Другие важные критерии: поддержка почтовых программ (почта в браузере отвратительна, у вас нет над ней никакого контроля); возможность регистрации через Tor / VPN; платность или бесплатность услуг (и хотя лучше заплатить за хорошую почту, чем страдать от дурной халявы, не волнуйтесь - самые лучшие провайдеры в этом списке предоставляют услуги бесплатно). Другая вещь, о которой следует беспокоиться - гарантия, что провайдер не свернёт деятельность - если какая-то почта существует уже 10 лет, можно довольно смело утверждать, что она продержится ещё столько же. Почтовый сервер, который держится на одном человеке - всё равно что бомба с часовым механизмом. А что насчёт шифрования? Для меня встроенное шифрование всего лишь иллюзия - оно осуществимо разными способами, но ничто не заменит PGP с вашими личными ключами. И конечно, встроенное шифрование требует использования браузерной почты, тогда как PGP можно использовать через почтовые программы (у некоторых, например у Claws Mail, есть даже внутренняя поддержка). Так, покончим с любезностями - перейдём непосредственно к анализу поставщиков!

Эти созданы для того, чтобы собрать о вас как можно больше сведений, и конечно же использовать их нельзя. Добавить нечего. Поэтому перейдём к тем, которые уважают частную жизнь (или притворяются таковыми).

У каждого есть право конфиденциальной переписки по email. Верните контроль над своими данными и попробуйте чистую почту без рекламы.

Хорошо, я за! Только минутку, дайте проверить соответствие ваших слов действительности...

Когда вы посещаете наш сайт, мы можем собрать о вас информацию, включая тип вашего браузера, операционную систему и IP-адрес вашего компьютера. Мы используем эту информацию для облегчения вашего доступа к сайту, для сбора информации о потребителях и для предотвращения использования наших услуг в недобросовестных целях.

Нет уж, спасибо. Но погодите, это касается только их сайта - я бы мог смириться с этим, если бы сама почта была конфиденциальной. Но так ли это?

Мы делаем всё возможное, чтобы ограничить объём собираемых нами личных данных.

Класс, спасибочки! Давайте же проверим, насколько «ограничен» этот «объём»:

В ходе создания почтового аккаунта нам потребуется записать ваш IP-адрес. Мы также можем попросить вас предоставить другую информацию, например номер вашего телефона. Мы используем полученные данные для анализа рыночных тенденций, широкого демографического анализа [...]

Хороша «ограниченность» - просить мой номер телефона. А тут ещё и рыночное-трендовое говно всплывает наружу.

Сохраняемая нами информация может включать [...] имена пользовательских аккаунтов, адреса отправителей и получателей почты, имена вложенных файлов, темы писем, гиперссылки в основной части незашифрованных сообщений, и любую другую информацию которую мы посчитаем нужной удержать для поддержания работы системы и предотвращения злоумышленного её использования.

Так вы будете подсматривать даже за ссылками в моих сообщениях! А любая другая информация

по сути вообще означает, что они могут обрабатывать всё, что им вздумается. Но зачем же

притворяться что это нужно для предотвращения злоумышленного использования

? Просто скажите, что профессионально занимаетесь сбором данных.

Мы храним информацию о продажах, маркетинге и обслуживании клиентов совместно с третьими сторонами, заинтересованными в данных деловых процессах, из чего следует, что такая информация как ваше имя, электронный почтовый адрес, номер телефона и название компании, а также история переписки, прямо относящаяся к купле-продаже или обслуживанию клиента, может храниться у данных сторон.

Теперь ещё и моё имя и телефонный номер отправляют хрен знает куда. Что может быть ещё хуже?

Сведения о вашей деятельности, хранимые нами, удаляются без возможности восстановления примерно через 18 месяцев. Сведения, используемые для статистических расчётов могут храниться неограниченно долго.

...да, оказывается, может быть и ещё хуже. И это ещё не всё (я не собираюсь писать здесь книгу!) - зацените их политику конфиденциальности (архив) если вам нравится причинять себе боль.

Я забыл сказать, что Hushmail ещё и хочет денег за это издевательство! И оно не поддерживает почтовых программ. Собрав всё вместе, можно без всяких колебаний назвать его наихудшим выбором в нашем списке. А ещё у них хватает наглости заявлять следующее:

Hushmail предоставляет надёжные, конфиденциальные и зашифрованные решения браузерной электронной почты с 1999 года. Вот почему наши клиенты доверяют нашему опыту на данном поприще.

Ага, как же - только вам и доверять!

Февраль 2020: Раньше требовал пройти ReCaptcha для регистрации, теперь нет - однако всё ещё просит ваше реальное имя; также не удаётся зарегаться через Pale Moon. Всё остальное по-прежнему хреново (с тех пор как я делал первый обзор), но теперь ещё и сайт отдан в лапы сволочного Cloudflare. Поддерживает почтовые программы, но автонастройка по ходу не работает. Принимает регистрацию через VPN, и на этом все плюсы заканчиваются... Много подозрительного в пользовательском соглашении; на описание всего этого уйдёт целый год, так что отмечу только самое важное:

[...] VFEmail.net вправе закрыть и/или заменить и/или изменить вашу учётную запись [...]

Стоп, изменить мой аккаунт? Какого хрена? Это может значить вообще всё что угодно, включая редактирование ваших сообщений, удаление контактов или изменение пароля. Чертовски подозрительно!

[...] VFEmail.net или её сотрудник могут открыть информацию о Пользователе и характере использования им Услуг третьим лицам [...]

Замечательно! Приготовьтесь к тому, что ваши личные данные будут раздавать налево и направо рекламщикам и аналитикам.

Пользователь признаёт и даёт своё согласие, что содержимое, куда входят помимо прочего текст, программное обеспечение, музыка, звук, фотографии, изображения, видеоклипы или другие материалы, составляющие рекламу от спонсоров или информация, представляемая Пользователю через Услуги или рекламу защищены авторским правом, торговыми марками, марками услуг, патентами или другими проприетарными правами и законами.

То есть вам будут совать рекламу, а вы ещё и не имеете права её кому-то показывать. Кстати, я подтвердил что они вставляют рекламу прямо в ваши письма. Всякий раз, когда вы посылаете что-нибудь с бесплатного аккаунта VFEmail, ваш получатель будет видеть следующее:

Этот бесплатный аккаунт был предоставлен VFEmail.net - отправляйте жалобы о спаме на abuse@vfemail.net ТОЛЬКО VFEmail! - Используйте наш Смягчитель Метаданных, чтобы NSA не смогли достать вашу почту! $24.95 РАЗОВАЯ ОПЛАТА Пожизненный доступ с Улучшенной Приватностью! Хранилище на 15ГБ! Без ограничений трафика! Решения для коммерческой и массовой рассылки!

Шутники - уверяют, что защитят вас от NSA, а сами легли под Cloudflare (американскую корпорацию), да ещё и не имеют нормальной политики конфиденциальности. При бесплатном аккаунте у вас даже не будет возможности SSL-шифрования почты. Поэтому сообщения будут передаваться как обычный текст, который спокойно может прочитать, к примеру, ваш интернет-провайдер. Что же изменится если вы выложите денежки? Получите SSL (поздравляем, это единственный провайдер, который не предоставляет это бесплатно), псевдонимы, вам отключат рекламу и дадут неограниченный трафик - но так и не просветят в вопросах приватности, плюс на вас всё равно распространяются дрянные условия использования. Ну и для поднятия настроения...

Если вы получите почту в период между вашим последним соединением с сервером POP и снимком системы в 0:00, резервные копии сообщений будут храниться неделю - но если почта придёт в субботу ночью, то письма хранятся год.

WTF? Похоже, что они занимаются троллингом. Копии ваших писем хранятся неделю... но только не по субботам! Как странно.

Относительно других данных, вам не сообщают что именно будет храниться и как долго. Если ещё не поняли - держитесь подальше от этого дерьма! Честное слово, видимо какие-то

шутники взяли все способы унизить пользователя, развернули рекламную кампанию с ерундой вроде Смягчителя Метаданных™

- за который вам, конечно, нужно заплатить - и начали весело грести

денежки. По-моему, они ещё хуже, чем Gmail, который более откровенен насчёт (отсутствия) конфиденциальности и предоставляет свои услуги бесплатно.

Это ещё один платный провайдер, абсолютно ужасный с точки зрения конфиденциальности. Выдержки из их политики конфиденциальности (архив):

При регистрации с целью использования, или при использовании наших сайтов или услуг [...] информация личного характера, которая может быть получена непосредственно от вас включает ваше имя, адрес счёта, номер мобильного телефона, название компании, ваше доменное имя, IP-адрес, user-agent браузера и детализацию выплат

Имя, телефонный номер, адрес. Быстро стартуем в ад для приватности, FastMail.

Мы обрабатываем входящую и исходящую почту на вашем аккаунте для борьбы со спамом и мошенничеством.

«Уважающий приватность» FastMail читает вашу почту.

Мы также храним на наших серверах информацию из вашей адресной книги, календаря, заметок и файлов.

А есть что-нибудь, что вы не храните?

Мы также собираем данные электронной почты, создаваемые и загружаемые вами, а также получаемые вами от других людей

Похоже, что такого нет - даже другие люди не скроются от пристального взгляда FastMail.

Всякий раз, когда вы используете наши услуги, мы записываем ваш IP-адрес, ваш клиентский идентификатор (информацию о браузере или почтовой программе) и ваше пользовательское имя. Когда вы отправляете письма, мы также сохраняем адреса отправителя и получателя. Когда вы выполняете действия над почтой в вашем ящике, мы также записываем их последовательность.

Другими словами, каждое ваше движение отслеживают и записывают. А теперь немного юмора - посмотрим что они скажут в своё оправдание:

Эти меры необходимы для возможности подтверждения доставки и проверки на мошенничество.

Да вы что. Тогда мне интересно, почему тогда почти никто другой в этом списке такими вещами не занимается? Теперь посмотрим на другое объяснение (из раздела Как мы

используем собираемую от вас персональную информацию?

):

для аналитики и измерений, позволяющих нам иметь представление о том, как используются наши услуги;

А, так значит это всё нужно было для аналитики, а не для «проверки на мошенничество» или другой дурацкой отговорки. А вот и ещё более инкриминирующая находка (из раздела Разглашение персональной информации

):

Мы вправе делиться информацией о вас [...] с третьими сторонами, которые оказывают нам помощь в управлении бизнесом и поставляют услуги [...] Некоторые из этих поставщиков используют «облачные» IT-приложения или системы, что означает, что ваша персональная информация будет храниться на их серверах

Теперь всё то, о чём упоминалось ранее, будет ещё и в руках «третьих сторон».

Мы можем использовать ваше имя и адрес электронной почты, чтобы напрямую связывать вас с рынком и информировать вас о наших или сопутствующих услугах, которые, как мы считаем, будут вам интересны

Вы ещё и утонете в море рекламы, направленной специально на вас. Но как FastMail будет знать что вам интересно

? Конечно же благодаря собранным данным - которые, вспомните - включают содержание ваших писем! Далее они заявляют, что не составляют на вас профиль для отправки целевой рекламы, но это, кажется, противоречит сказанному выше - и мы должны

всегда ожидать худшего. Также FastMail пользуется услугами аналитики Matomo, подробнее о которой расскажу в главе про ProtonMail. Так или иначе, данных они собирают

достаточно много - но как долго они хранятся?

Вся записываемая нами информация, относящаяся к вашему IP-адресу, удерживается примерно в течение 90 дней.

При отправлении вами запроса на удаление вашего аккаунта из нашей системы, мы немедленно блокируем учётную запись и архивируем информацию, послу чего удаляем её с наших серверов примерно в течение 7 дней с момента вашего запроса.

Вроде неплохо. Учитывая что некоторые провайдеры ждут год и того больше... Хотя погодите:

Однако, при определённых, специфических обстоятельствах мы можем хранить вашу личную информацию дольше

Ха! Так 7 дней были всего лишь очередной уловкой. Позвольте также процитировать интересную информацию из другого раздела (архив):

После закрытия аккаунта данные и их копии стираются в период от 37 дней до 1 года с момента закрытия

Так всё-таки они ждут целый год. И у вас хватило наглости врать прямо нам в лицо, говоря о 7 днях. Всё больше и больше это напоминает троллинг для наивных новичков... В свете сказанного выше, можно ли сказать о FastMail что-то хорошее? Наверно вот это:

Невозможно осуществить безопасное сквозное шифрование через браузерную почту. Есть только два способа, оба с недостатками:

Верно - именно об этом я и говорил выше. Так что по крайней мере они не притворяются, что используют навороченную систему шифрования прямо в браузере. И может вот ещё что:

Мы не предоставляем никаких данных без обязательного законного разрешения от суда Австралии. Как австралийская компания, мы не принимаем американских ордеров.

Но не забывайте, что часть ваших данных будет храниться на серверах третьих лиц, которые могут находиться в других странах и иметь иные взгляды... В общем и целом, мне трудно найти причину для пользования ящиком FastMail. Количество хранимых данных попросту огромно (и я рассказал лишь про часть из них), и они отсылаются третьим лицам и используются для рекламирования вам товаров и услуг - а вам ещё и за это платить.

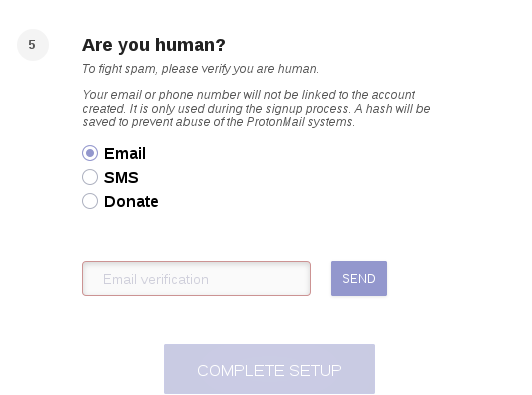

Популярнейший «приватный» email-провайдер, и часто первый выбор того, кто пытается уйти от трёх гигантов. Но насколько качественны его услуги? Начнём с процедуры регистрации - при регистрации через Tor или VPN ProtonMail требует подтверждения по SMS:

Перевод: Для борьбы со спамом, пожалуйста подтвердите что вы человек. Ваш email или номер телефона не будут связаны с созданным аккаунтом. Они нужны только для процесса регистрации. Для предотвращения злоумышленного использования систем ProtonMail будет сохранён хэш.

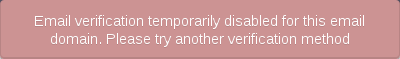

А если вы попробуете зарегистрироваться используя e-mail от RiseUp, выскочит вот это:

Перевод: Подтверждение регистрации по email временно отключено для данного почтового домена. Пожалуйста попробуйте другой метод подтверждения

Так что единственным выбором остаётся SMS (в случае пожертвования, разумеется, откроется ваша личная информация); поэтому все заявления провайдера о том, что ProtonMail не требует

персональных данных для регистрации

- бессовестная ложь. Обновление: мне сказали, что Протон теперь предлагает ещё и рекапчу как опцию для регистрации (что не менее

отвратно); однако, даже эта опция исчезает из списка если вы за VPN. Видимо, им позарез нужно знать ваш номер телефона если вы сидите в интернете анонимно! Заявление насчёт

персональных данных по-прежнему ложное.

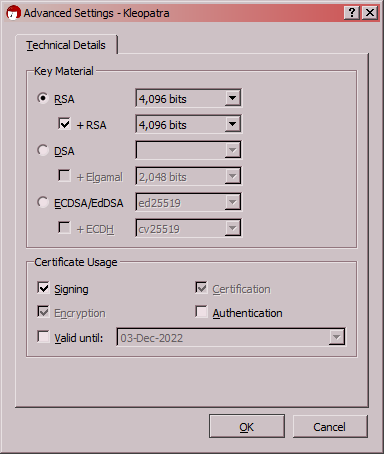

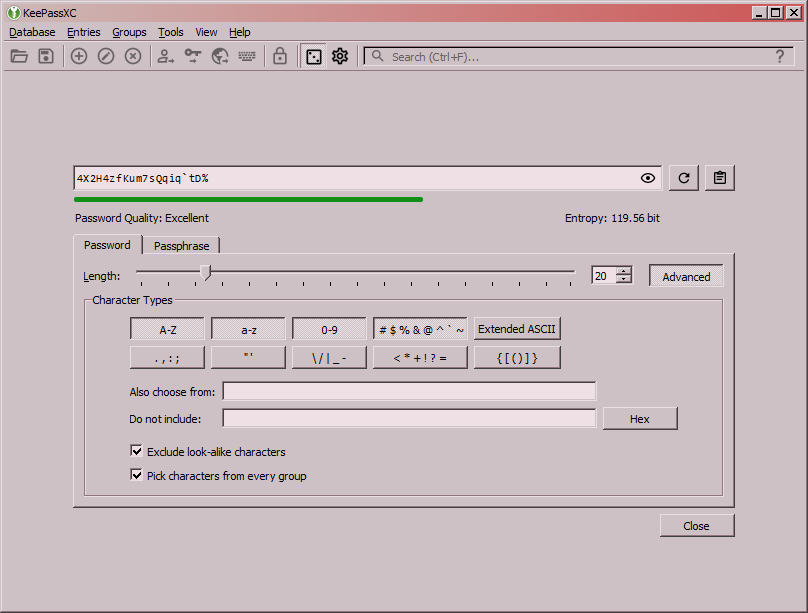

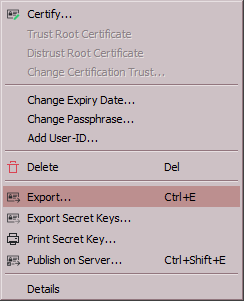

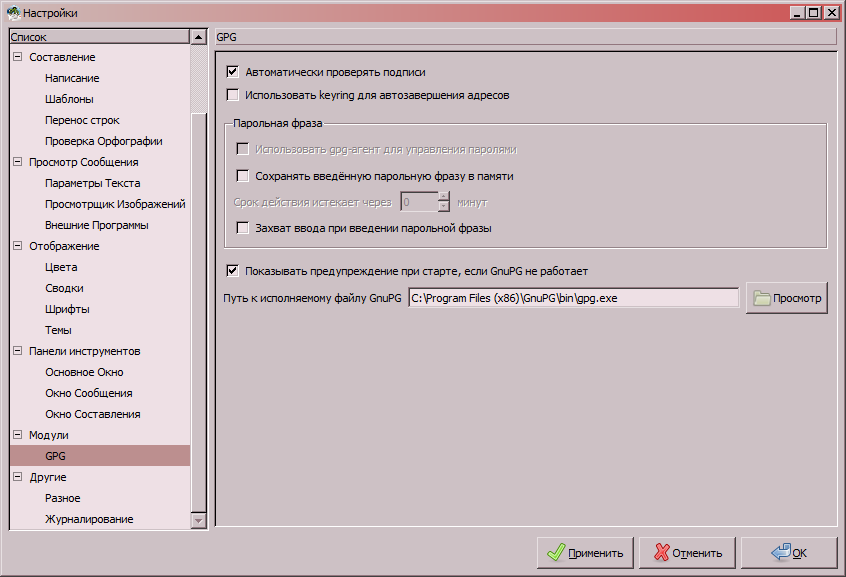

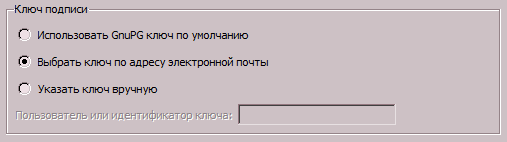

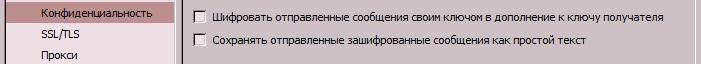

Их «сквозное» шифрование работает путём генерирования ключей при регистрации - использовать свой собственный ключ не разрешается, и ProtonMail должен будет хранить ваш секретный ключ у себя (архив), иначе их PGP работать не будет. Из-за того, что всё шифрование производится в браузере посредством JavaScript, ничто не мешает им подсунуть вам заведомо уязвимый скрипт; также, зашифрованные сообщения можно отправлять только другим пользователям ProtonMail, если только у вас не платный аккаунт (обновление: вообще-то, по словам моего друга, это больше не так, но для зашифрованной переписки вам нужно будет загрузить публичные PGP-ключи получателей на ProtonMail). Согласно исследованиям, методы шифрования ProtonMail имеют серьёзные недостатки. В конце данного анализа я также ссылаюсь на статью, детально описывающую общие проблемы, связанные с шифрованием внутри браузера. Почтовые программы не поддерживаются если только, опять же, не заплатить за функцию "Protonmail Bridge".

Но давайте оставим все эти примочки и посмотрим, что за данные ProtonMail хранит и как долго. Цитируя их политику конфиденциальности (архив):

Мы используем локальную версию Matomo, инструмента для аналитики с открытым исходным кодом. Данные аналитики по возможности анонимны и хранятся локально (а не на «облаке»).

Значит когда вы посещаете сайт, это Matomo за вами следит. Но какие данные они действительно собирают? Информация с сайта Matomo (архив):

Все стандартные статистические отчёты: популярные ключевые слова и поисковые системы, сайты, социальные сети, ссылки на популярные страницы, названия страниц, география пользователей, провайдеры, операционные системы, рыночная доля браузеров, разрешение экрана, доступ с мобильника или компьютера, характер использования (время, проведённое на сайте, количество посещённых страниц, регулярность посещений), популярные кампании, нестандартные переменные, популярные первые/последние страницы, загруженные файлы, и многое другое, распределённое на четыре главные категории аналитических отчётов – Посетители, Действия, Референты, Цели/Электронная коммерция (более 30 отчётов)

Так это про сайты. Что же про электронную почту?

у нас есть доступ к следующим метаданным email: email-адреса отправителя и получателя, IP-адрес отправителя входящих сообщений, тема сообщения, а также время отправки и получения. [...] Мы также имеем доступ к следующим данным о деятельности аккаунта: количество отправленных сообщений, объём занятого хранилища, суммарное количество сообщений, время последнего входа.

Класс, ещё больше метаданных, чем у Tutanota (если вы доверяете Tutanota насчёт собираемых ими данных). А тут ещё такое:

При закрытии аккаунта ProtonMail данные немедленно удаляются с серверов. Данные активных аккаунтов хранятся неограниченно долго. Удалённые сообщения также безвозвратно удаляются с наших серверов. Удалённая информация может оставаться в наших резервных копиях до 14 дней.

Перечитайте ещё раз! Бесконечное удержание данных от «приватного» ProtonMail! А 14 дней хранения удалённых данных вполне достаточно, чтобы «они» вас достали. По крайней мере диски

шифруются... 28 августа 2020: открыто признались в том, что в определённых случаях хранят журналы IP-адресов бессрочно - также ваш IP-адрес может быть

навсегда сохранён в случае если вы вовлечены в деятельность, нарушающую наши условия пользования

. В этих условиях сказано следующее: Вы даёте согласие воздержаться от использования

данной Услуги в любой незаконной либо запрещённой деятельности. Вы также даёте согласие не препятствовать работе сетей и серверов ProtonMail

, что может значить вообще всё что угодно.

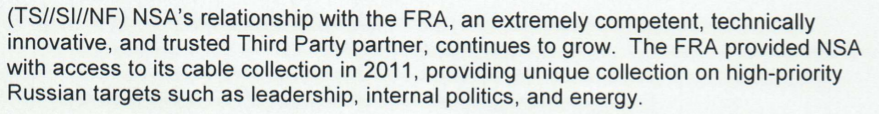

Если вы прочитаете их отчёт о прозрачности (архив), то увидите довольно много запросов на доступ к их данным со стороны

правительств стран всего мира. ProtonMail делает вид, что «требует ордер от суда Швейцарии» для сотрудничества - но видно, что они часто соглашаются на это и без ордера - так

что не надейтесь, что это вас защитит. Печально известен пример мая 2018 года, когда они отключили один аккаунт якобы из-за связей с террористами - а мы все прекрасно знаем, какой это удобный предлог в наши дни, не так ли? Новый отчёт о прозрачности

показывает, что только за 2018 год они выполнили уже 336 требований выдать персональные данные правительственным органам - 76 из них от других стран. И да, с 28 августа они

больше не скрывают, что могут вести целенаправленное наблюдение - В дополнение к случаям, перечисленным в нашей политике конфиденциальности, в случаях крайне преступного

характера ProtonMail может быть также обязан фиксировать IP-адреса, используемые для доступа к учётным записям ProtonMail, вовлечённым в преступную деятельность.

И вам не скажут, что за

вами ведётся наблюдение. Итак, что мы имеем - провайдер, который не поддерживает клиентские почтовые программы, требует персональные данные во время регистрации (заявляя при этом обратное),

следит за вами на официальном сайте, навечно сохраняет ваши метаданные (и, в отдельных случаях, IP-адреса) и незамедлительно выдаёт их всякий раз когда люди в чёрном стучат в дверь и кричат:

«Терроризм!». Также их шифрование ущербно по данным исследователей, и не может быть использовано для собеседников с ящиками не на ProtonMail при бесплатном аккаунте. И после всего этого они

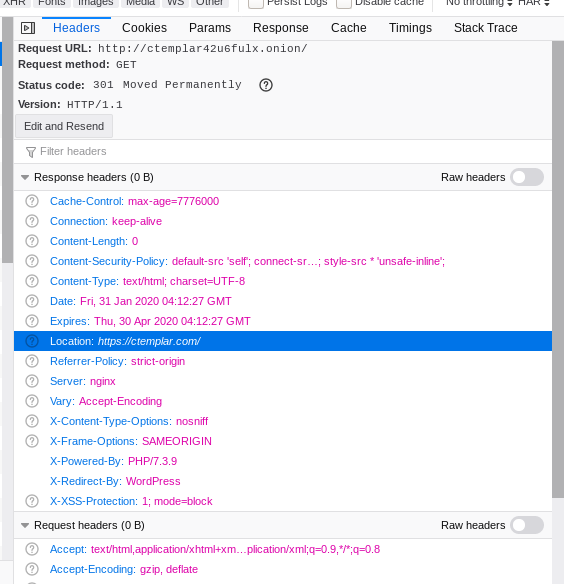

называют себя чемпионами приватности... Как оказалось при глубоком анализе, ProtonMail - это просто бумажный тигр. У них есть onion-домен, но вот в чём прикол - когда вы пробуете через него зарегистрироваться, вас перебрасывают на обычный сайт без всяких уведомлений, узнать можно только если

вы следите за направлением ссылки в статусной строке. Такого и следовало ожидать от ресурса-приманки - вас заманивают безопасным onion-доменом, а потом отдёргивают его как

конфетку на ниточке. Долой!

Пробный период в 7 дней, потом плати. Нет поддержки почтовых программ. Заявляет, что шифрует метаданные и заголовки, а не только содержимое писем. Блог и форум техподдержки, по всей видимости, заброшены; ЧаВО тоже устарели - говорится, что Scryptmail существует всего год, а на самом деле уже четыре.

Что же насчёт конфиденциальности? Сайт использует аналитику Matomo, описанную в главе о ProtonMail. А сама почта? Согласно их политике

конфиденциальности (архив), всякий раз, когда идёт связь между двумя аккаунтами Scryptmail, записываются только метаданные времени отправки

. С другой стороны, если на ваш аккаунт Scryptmail приходит письмо с сервера другого почтового провайдера, будет собрано больше данных, включая:

email-адреса отправителей и получателей, IP-адрес отправителя, тему сообщения, главную часть письма и вложения, а также время отправки и получения.

Помимо этого записываются: время последнего входа в систему, IP-адрес, User agent, вызов API.

Но они утверждают, что при этом не могут сопоставить IP-адрес конкретной учётной

записи.

Что противоречит их предыдущим заявлениям, поскольку они знают даты логина аккаунтов вместе с их IP-адресами. Возможно, что информация о конкретном аккаунте ими стирается, но

заявления об «абсолютной невозможности» связать эти два факта - ложь.

Можете быть уверены, что информацию о вас будут хранить вечно. Из раздела об Удержании Данных: Данные об активных аккаунтах хранятся неограниченное время.

А что с удалёнными

аккаунтами?

Ваши личные данные будут удалены не позднее конца календарного года, следующего за годом расторжения договора, исключая индивидуальные случаи, в которых к договору применяются специфические поправки. [...] Кроме того, удаление данных об инвентаре и счетах может не производиться, если того требуют правовое вмешательство или судебное преследование.

Вкратце: ящик платный, нет поддержки почтовых программ, двусмысленная и противоречивая политика конфиденциальности, значительный объём хранящихся данных, которые к тому же не подлежат удалению вообще. Отстой!

В последнее время появилось столько вредительствующих провайдеров, что я уже не планировал делать обзоры на каждого из них - разве что если они значимы в какой-то степени. Но вот этот был упомянут двумя моими собеседниками, к тому же он иллюстрирует почти все пороки сервисов e-mail и мира IT вообще, так что давайте всё же посмотрим. Начнём с лозунга на их главной странице:

Пожалуй, самый конфиденциальный почтовый провайдер — за всю историю e-mail

Всё - побежал регистрироваться. Ну конечно же, никто из мошенников уже не бросался подобными обещаниями... ну прям вообще ни один. Но не будем торопиться с выводами, а посмотрим лучше, чем таким особенным может похвастаться Criptext. Прежде всего, из-за того что они используют хреновое «приложение» на Electron (в которое в прямом смысле слова встроен Chromium), оно отжирает доброе количество ресурсов - намного больше, чем Claws Mail. Интерфейс представляет собой унылое веб-говно, даже не пытайтесь добиться, чтобы оно гармонировало с вашей системной темой - самый настоящий инопланетный захватчик. Само собой, забудьте о поддержке клиентских программ; Criptext презирает проверенные временем стандарты - надо же было обязательно выпендриться, создав свою кривую онлайн-программу. По мне, это уже отличная причина, чтобы пройти мимо, но продолжим наш анализ. Мне не удалось запустить это «приложение» через torify или proxychains, так что как полагаю, оно не поддерживает анонимизацию. Чтобы начать пользоваться Criptext, нужно зарегаться через их «приложение», которое просит ваше имя. Теперь разберёмся с конкретными заявлениями на их сайте:

Все ваши письма защищены персональным ключом, который хранится только на вашем устройстве - это означает, что только вы и ваш предполагаемый адресат можете прочитать отправленные сообщения.

То есть, Criptext заявляет о наличии сквозного шифрования - но в действительности данная система работает только между аккаунтами на Criptext - остальные просто получат от вас обычные незашифрованные письма. И так как «приложение» не поддерживает PGP (в отличие от нормальных почтовых программ) - ваши тексты остаются у всех на виду, если только вы не шифруете их через терминал. Это мало чем отличается от Протона и Тутаноты.

Criptext не хранит никаких сообщений на своих серверах. Вся ваша почта хранится только на вашем устройстве, поэтому ваши данные всегда у вас под контролем.

Такое вообще технически невозможно. Рано или поздно любое сообщение должно будет пройти через серверы Criptext чтобы дойти до получателя. Зачем врать?

С системой отслеживания в реальном времени вы будете знать, что ваше сообщение было прочитано.

Преподносится как уникальная возможность, но вообще-то у почтовых клиентов имеется эквивалентная опция Запросить Подтверждение Доставки

. Так что Criptext здесь, к сожалению, ничего

нового не изобрёл. Теперь взгляните на то, что они пишут в разделе о безопасности (не смог даже заархивировать эту загаженную жабьим

скриптом страницу, буэчь):

Все ваши сообщения и секретные ключи хранятся исключительно на вашем устройстве. После того как Criptext доставит вам почту, на наших серверах от неё не останется и следа.

Это они называют децентрализованной архитектурой

- что конечно же просто смешно, поскольку их «приложение» разрешает использовать только серверы Criptext - в отличие от обычных

почтовых программ. Теперь проверим их политику конфиденциальности:

Как только сообщения приходят на ваше устройство, они удаляются с наших серверов. То же самое верно и для сообщений, которые вы посылаете.

Хорошо - если это не блеф (на чём они уже попадались несколько раз) - это весьма выгодное отличие по сравнению с большинством провайдеров-мошенников. Однако, протокол POP3 в почтовых клиентах поддерживает функцию удаления сообщений с сервера сразу после их получения - так что Criptext здесь опять нечем гордиться.

Мы также сохраняем email-метаданные (тему, дату и адрес отправителя) для возможности использования некоторых функций в рамках наших Услуг, например «отмены отправки», «подтверждения доставки» и «срока давности».

Сроки хранения не указаны. Дурной знак.

Когда вам отправляют обычное, незашифрованное сообщение с сервера другого провайдера, наш сервер шифрует письмо вашим публичным ключом, после чего оно может быть расшифровано только на вашем устройстве. То же происходит со вложениями, отправленными вам с других серверов. Это означает, что ваша почта всегда зашифрована, даже если отправитель не использует Criptext.

Это лишь означает, что письмо будет идти зашифрованным от Criptext до вас - но не до того, как оно достигнет Criptext. Так что Criptext при желании может его прочитать - опять же, зачем притворяться, что это не так?

Мы вправе автоматически собирать информацию о вас и вашем компьютере либо мобильном устройстве всякий раз, когда вы пользуетесь нашими Услугами. Информация включает в себя модели устройств, сведения об операционной системе, уровень заряда батареи, уровень сигнала, версию приложения, сведения о браузере и мобильной сети, информацию о соединении, включая мобильного оператора или интернет-провайдера, язык и часовой пояс, а также IP-адрес.

Получается, Criptext записывает ваш IP-адрес и ещё целую кучу другой информации. Время хранения снова неизвестно. Провайдер также делится данными с неназванными партнёрами:

Мы вправе открыть ваши персональные данные нашим дочерним компаниям и партнёрским корпорациям в соответствии с данной Политикой Конфиденциальности.

Так, думаю что пора пнуть Хриптекст со сцены. Единственная положительная его черта - обещание немедленно удалять почту с серверов по получении - но учитывая их страсть к обманчивым заявлениям, подозреваю что и на это можно не рассчитывать. От их позёрства на главной странице осталась только горстка пепла. Самое разумное, что можно тут сделать - это оставить Хриптекст догнивать вместе со всякими Протонами, Фастмейлами и Хашмейлами и перейти наконец на приличных провайдеров.

Меня попросили сделать ещё один обзор - пожалуйста, вот он. Правда здесь всё сразу очень плачевно, так что буду краток. Требование телефонного номера при регистрации делает Soverin полностью

не анонимным - и уже за это я его дисквалифицирую. Политика конфиденциальности умалчивает о типах сохраняемых ими данных и времени их хранения - говорится только, что после

удаления аккаунта ничего не останется. Soverin внаглую хочет бабла за такое фуфло - да ещё и через левого посредника (архив), который соберёт о вас всё что только можно собрать, а потом и выдаст это другим - Mollie отправляет ваши персональные данные третьим сторонам

если это требуется для выполнения контракта либо базируется на законных основаниях или интересах.

А что до плюсов - ну, похоже что разрешены почтовые программы, а также биткоины. Но если

их платёжная система удерживает столько данных, какая польза от последних? Шифрование диска... ну и что, сейчас это уже стандарт. Если вам так уж хочется потратить лишние деньги, возьмите лучше

Posteo, он дешевле в 3 раза и намного круче. Или заведите хороший бесплатный ящик на RiseUp или Disroot.

Август 2020: Регистрация по-прежнему подтверждается персоналом, и шанс получить свой аккаунт основан на чистой случайности. Моя первая попытка провалилась, хоть я и дал имя, звучащее правдоподобно. Теперь же, несмотря на троллинг с никнеймами они меня почему-то пропустили - даже через TOR. Очевидно, что у сервиса нет серьёзного имиджа. Часто не получается даже открыть сайт, и они любят посылать вам ссылки http:// по почте - у которых даже нет перенаправления на HTTPS (без использования аддонов). Но что более важно, полная поддержка почтовых программ есть только у платных аккаунтов - при бесплатном работает только получение писем. Так что их лучше будет отнести к платным провайдерам, минимальный взнос составляет 25 долларов в год (или около двух долларов в месяц). И если вы решились на это, будьте готовы выдать своё настоящее имя, адрес, и номер кредитной карточки, что сделает сервис абсолютно бесполезным в плане конфиденциальности. Поэтому SAFe-mail мне больше не интересен. Но об этом провайдере есть ещё кое-какая удручающая информация, добытая мной прежде, поэтому читайте дальше если хотите знать больше:

Израильский провайдер, основанный в 1999 году. Прежде чем я перейду к самой сути вопроса, давайте обратимся к первым впечатлениям. Я говорю о структуре сайта и грамотности языка на нём, достойных шимпанзе - из-за этого извлечение какой-либо информации из сайта уже само по себе - та ещё загадка. В основном здесь всё из доисторических времён, и некоторые разделы противоречат друг другу. У них было, чёрт возьми, 20 лет на то, чтобы сделать нормальный сайт вместо этого чудовища... но попробуем всё же в нём разобраться:

SAFe-mail хочет казаться уважающим частную жизнь, но не имеет какой-либо политики конфиденциальности. Есть только обрывок из 2008 года, гласящий:

Safe-mail.net не использует куки и не собирает данные о пользователях. Safe-mail.net не передаёт, продаёт, выменивает или каким-либо ещё образом обменивается данными, которые может иметь о своих пользователях, с какой-либо сторонней компанией.

То есть они якобы не собирают ВООБЩЕ никаких данных о пользователях. Почему же тогда они потрудились ещё и сказать что они не продают эти данные? Погодите, вот ещё что: (из пользовательского соглашения) (архив)

ООО SAFe-mail не открывает информацию о вас или о вашем пользовании системой SAFe-mail, за исключением...

Так значит у вас всё же ЕСТЬ данные о пользователях...

Вы даёте своё согласие, что SAFe-mail вправе получить доступ к вашей учётной записи, включая её содержимое, по указанным причинам, или для техобслуживания, или по иным техническим причинам.

То есть теперь вы признаётесь, что можете залезть даже в содержимое моего аккаунта? Разве это не признание в том, что вы можете читать нашу почту?

Пожалуйста, обратите внимание на то, что ваш IP-адрес передаётся с каждым письмом, отправленным с вашего аккаунта.

Да ладно. Но нам больше интересно то, хранит ли SAFe-mail этот IP-адрес и другие сведения и если да, то как долго - а об этом информации просто нет. Разве не подозрительно? SAFe-mail столько времени тратит на заявления о высоком уровне приватности, и при этом странным образом не хочет говорить о том, какие данные собирает; по правде говоря, вам нужно читать между строк чтобы понять, хранит ли он вообще что-нибудь или нет. Как по мне, здесь пахнет сыром в мышеловке.

Их сайт настолько изобилует разговорами о приватности, что удивительно, как они смогли втиснуть туда что-то ещё. Не буду утруждать себя цитированием всего этого; посмотрим лучше, стоит ли чего-то их слово (спойлер: не стоит). Из их политики конфиденциальности (архив):

Регистрируя учётную запись, вы даёте согласие на обработку нами следующих персональных данных: Имени, фамилии, названия компании (если имеется), номера мобильного телефона (если имеется), страны и альтернативного email-адреса. [...] Для аннулирования данного соглашения вы обязуетесь прекратить использование Услуг

Вы уж конечно простите, Runbox, но требовать моё имя - это точно не конфиденциально. Первое впечатление уже испорчено... и это только начало.

Информация о вашем Аккаунте хранится на серверах, расположенных в Норвегии, до тех пор, пока активен ваш аккаунт...

Супер, то есть я должен уничтожить свой аккаунт чтобы вы, ребята, перестали хранить сведения обо мне. И после этого вы наконец сотрёте мои данные, так?

...и: до 1 месяца после закрытия пробных аккаунтов; или до 5 лет после закрытия обычных аккаунтов, так как записи о финансах должны храниться 5 лет согласно Норвежскому Бухгалтерскому Праву.

Нет блин, конечно ничего не сотрётся - это будет слишком уж приватно для «обожающего приватность» Runbox. Значит ждём пять лет после удаления аккаунта, и ваше имя исчезнет из их базы данных ...или нет?

Резервные копии информации об Аккаунте хранятся на надёжных серверах, расположенных отдельно от системы Runbox, на срок до 6 месяцев даже после удаления информации из главного хранилища.

О нет, любящий приватность Runbox бьёт все рекорды, установленные богами приватности - Google и Yahoo; пройдёт пять с половиной лет прежде чем данные о вас исчезнут с их серверов! О Runbox, каким ещё образом ты будешь защищать мою частную жизнь?

Содержимое обслуживания email (данные, относящиеся к Услугам Веб-почты, Контактов и Файлов) хранится в главном хранилище на серверах в Норвегии на всё время активности вашего аккаунта, плюс: до 3 месяцев после закрытия пробных аккаунтов; или до 6 месяцев после закрытия обычных аккаунтов.

Так что вся ваша почта и метаданные (отправитель, получатель, тема, дата/время) сохраняются пока существует ваш аккаунт. Плюс резервные копии, которые хранятся ещё дольше. Нужно ли продолжать эту пытку? Хорошо, давайте сделаем контрольный выстрел и покончим с этим: Runbox за свои «услуги» просит деньги! Похоже на последний гвоздь в гробу? Серьёзно, они как платный Gmail... но стойте, вот ещё что: (Всё, на этом закругляюсь, обещаю!)

Если вы свяжетесь с нами по e-mail, обычной почте или по другим каналам коммуникации, мы сохраним эту переписку и всю информацию в ней.

Из положительных сторон отмечу, что они принимают биткоины... и вы можете использовать почтовые программы. Ещё есть 30-дневный «бесплатный» пробный период. Ах да, ещё они пользуются возобновляемыми источниками энергии (но это же справедливо и для по-настоящему конфиденциального Posteo, о котором позже) - пожалуй единственное, за что их «услуги» можно действительно похвалить. Но из-за кошмарной политики сбора и хранения данных, лучше держаться подальше.

Вообще не имеет политики конфиденциальности - что крайне подозрительно; и всё, что они говорят относительно приватности ограничивается утверждением все пользовательские

данные хранятся на территории государств, уважающих частную жизнь

- конечно же эти супер-приватные страны так и не названы. При регистрации выскакивает ReCaptcha, что уже показывает, как

они относятся к вашей частной жизни (если они преклонились перед ботнетом Большого G, можете быть уверены, что записываться будет каждое ваше слово и движение). Openmailbox имеет серьёзные

этические проблемы, позволяя себе удалять функции без предупреждения (архив):

Пользователи бесплатных аккаунтов Openmailbox прежде имели доступ к своим ящикам через IMAP/POP. Французская компания SASU Initix, ставшая новым владельцем сервиса, отключила данную опцию без предварительного уведомления подписчиков.

Это привело к невозможности использования любых клиентских программ бесплатными аккаунтами, и не оставило им иного выбора кроме веб-почты.

К этому также имеет отношение удаление функции адресов-псевдонимов. Все доступные псевдонимы были удалены и прекратили перенаправлять сообщения.

Представьте, что вы пользовались псевдонимом для общения со своими близкими, и вдруг он перестаёт работать - их сообщения больше до вас не доходят, и вы не знаете в чём дело (может они вас теперь ненавидят..?). Провайдер также заявляет, что создание аккаунта занимает всего минуту - что звучит просто как издёвка, когда имеешь дело с ReCaptcha. Их Условия Использования (архив) настолько же беспардонны:

OpenMailBox оставляет за собой право вносить поправки в данный текст без предварительного уведомления, из чего следует, что вы ответственны за свою осведомлённость в последней редакции данного текста. В случае нарушения данных условий ваш пользовательский аккаунт может быть закрыт либо удалён, без возможности компенсации.

Так что если им вдруг взбредёт заклеймить пользователей VPN / Tor как опасных террористов, вас выпнут без всяких разговоров; попрощайтесь со своими контактами, письмами, со всем что там было (так как почтовые клиенты более не поддерживаются, нет простого способа скачать все данные). Бесплатные аккаунты также удаляют, если они неактивны в течение 180 дней.

На reddit ходят слухи, что либо OpenMailBox, либо Autistici когда-то открыли доступ (архив) Сингапурской Налоговой Службе к чьему-то аккаунту. Но это почти невозможно в случае с Autistici, потому как такой поступок пошёл бы вразрез со всеми их принципами (архив):

С 2005 г. мы постоянно подвергаемся нападкам со стороны прокуроров и служб безопасности (и даже от Ватикана! [4]), которые требуют от нас выдачи пользовательских данных и личной информации, и мы с гордостью сообщаем, что всегда отвечаем им следующее: сожалеем, но никаких данных у нас нет. Не так давно (2010) один очень умный полицай смог-таки уговорить судью выдать ордер на полную конфискацию трёх серверов в трёх различных странах, чтобы только обнаружить, что у нас ДЕЙСТВИТЕЛЬНО нет никаких данных о действиях пользователей на наших серверах [5]. После больших затрат из муниципального бюджета (из-за пары граффити на стене), судья остался с кучей зашифрованных файлов, не представляющих никакого интереса, и может теперь он подумает дважды, прежде чем давать добро хитрюге-полицейскому на подобные расследования.

А вот на OpenMailBox это было бы очень похоже, учитывая их бессовестность. Но, в конце концов, это всего лишь неподтверждённый слух - поэтому стоит отнестись к нему скептически (однако, данную информацию выкладывали не один раз).

В итоге - нет политики конфиденциальности, нет поддержки клиентских программ (для бесплатных аккаунтов), нет уважения к пользователю. А просто жажда наживы на премиум-аккаунтах, которые и то не гарантируют вам никакой приватности (и вообще, возможно сервис является спецоперацией). Использовать его совсем нет смысла, когда есть бесплатные аналоги с большей функциональностью, лучшей конфиденциальностью и настоящей этикой.

Август 2020, время обновить обзор. Перво-наперво скажу, что я так и не смог зарегаться, хоть и включил куки, жабоскрипт, XHR и заполнил все поля как требовалось, притом не один раз. Что не понравилось - Pale Moon, или может мой VPN? Какая разница - если я не могу зарегистрироваться, сервис бесполезен. Бесплатная подписка не включает поддержки клиентских программ, так что для извлечения хоть какой-то пользы из MailFence нужно платить (2.50 евро в месяц, принимают биткоин). Разумеется, на главной странице полно позёрства:

Мы убеждены в том, что интернет-конфиденциальность - базовое право каждого человека, на соблюдение которого больше нельзя просто надеяться. Поэтому мы решили, что пришло время предложить услуги полностью конфиденциальной электронной почты.

Это я уже слышал и раньше. Посмотрим, как это заявление соотносится с вашей политикой конфиденциальности (архив)...

Мы пользуемся локальной версией Matomo [...]

Опять эта срань. Читайте раздел о ProtonMail, чтобы понять, сколько в ней дерьма.

Мы собираем IP-адреса, ID сообщений, адреса отправителя и получателя, темы писем, версии браузеров, информацию о стране и даты.

Уже тревожный знак. Сроки хранения этих данных не упомянуты, но нам дают представление о том, сколько хранится сама почта:

Мы удерживаем копии удалённых сообщений и документов в течение 45 дней.

Ну прямо очень конфиденциальные. А вот и оправдание:

Это нужно для восстановления данных в случае непреднамеренного их удаления пользователями. После 45 дней данные будут удалены из всех наших систем.

Да, как же - всё всегда делается «на благо пользователя». Но в конце-то концов, удалённая вами почта остаётся на серверах 45 дней, независимо от причины. И если бы только это...

При закрытии аккаунта данные будут безвозвратно удалены через 30 дней после предписанной законом даты (т. е. согласно закону Бельгии, это 365 дней с момента закрытия аккаунта).

То есть будете ждать больше года прежде чем ваш «удалённый» аккаунт действительно уничтожат. Вот вам и бельгийские законы о приватности! Подытоживая: провайдер хранит очень много данных и подозрительно молчалив насчёт сроков хранения - но мы можем полагать что это где-то между 45 и 395 днями. Поддержка почтовых программ платная, и если уж вы собираетесь покупать себе почтовый адрес, есть намного лучшие кандидаты. Забудьте про MailFence.

Перейдём сразу к сути:

Команда Safe-Mail - это горстка энтузиастов с чётким пониманием конфиденциальности. И мы желаем предоставить всем возможность сделать свою частную жизнь неприкосновенной. Сообщество Safe-Mail хочет дать миру знать, что конфиденциальность - это наше законное право, и мы готовы за него бороться.

Здорово, и всё же...

Провайдер не просматривает сообщения или другое содержимое, хранящееся на Safe-Mail.nl, если только не имеет законных обязательств (это означает только по приказу суда!!).

То есть вы всё-таки можете читать чужие сообщения? Так или иначе, они не будут оспаривать судебный ордер. Вот вам и вся борьба за законное право на

конфиденциальность

.

Мы не удерживаем никакой информации о пользователях помимо той, что вы указываете при регистрации.

К сожалению, эта информация включает моё имя и место жительства (думается, можно подкинуть и фиктивные, но всё же...).

У Safe-Mail.nl нет настоящей политики конфиденциальности, поэтому ориентироваться мы можем только по обрывочным сведениям, данным выше и одному разделу их ЧаВО - Что вы записываете? - который гласит:

Вся система Safe-Mail использует разные файлы журналов, к которым нам нужно обращаться в случае неполадок в системе. Это носит название техобслуживания и необходимо для поддержания нашей системы Safe-Mail в хорошем состоянии. Мы прекрасно понимаем, что мысль о том, что ваша анонимность фактически неполная, причиняет вам дискомфорт, но мы также не можем сказать, что ничего не записываем. Но мы убеждены, что журналы семидневной и большей давности для нас бесполезны. Особенно если они содержат информацию об обслуживании. Поэтому мы решили, что все записи со "специфической" информацией будут удаляться с сервера через 7 дней. Файлы журналов только занимают лишнее место, а мы хотим сэкономить его для более важных целей. Но это не означает, что вы можете использовать систему в недобросовестных целях. Есть правила, и нам кажется, что вы все знаете что это за правила. Мы здесь боремся за неприкосновенность частной жизни, но не поощряем противоправных деяний. Пожалуйста, подумайте хорошенько, прежде чем использовать систему Safe-Mail.

Весьма размыто - помните, что недосказанность - повод тревожиться - но «специфические» данные (что бы это ни значило) вроде как остаются только на 7 дней.

Бесплатный аккаунт не поддерживает почтовых программ. Но они принимают биткоины, так что теоретически у вас может быть анонимный аккаунт с поддержкой клиентских программ. Даже при бесплатном аккаунте вы можете загрузить сертификат S/MIME для сквозного шифрования, но в отличие от PGP, здесь нужно полагаться на подлинность сертификата - подобно SSL.

Может я немного несправедлив по отношению к этому провайдеру - но если есть целиком БЕСПЛАТНЫЕ серверы с поддержкой программ - которые к тому же не спрашивают ваше настоящее имя - и ДЕЙСТВИТЕЛЬНО будут стараться обеспечить вам приватность - использовать стоит только их.

Платный - 50$ за год; принимает биткоины. Поддерживает программы для почты. Соглашение запрещает вам отзываться плохо об их сервисе (lol) - не публиковать или отправлять ложные,

зловредные, уничижительные или клеветнические комментарии о Neomailbox или техподдержке Neomailbox в любой форме в реальном или виртуальном пространстве

. Как с конфиденциальностью? Мало

что сказано кроме:

Мы храним записи о трафике SMTP в течение 6 месяцев для анализа производительности и предотвращения злоумышленного использования. Журналы анонимных посещений сайта стираются каждые 10 минут.

Когда-то этот срок был 2 месяца, так что они увеличили его в 3 раза. Специфика «трафика SMTP» также не уточняется, поэтому туда может входить всё что угодно. Из другой части их сайта:

Мы не сохраняем журналы или данные о клиентах помимо того, что абсолютно необходимо для поддержания производительности и безопасности наших серверов. Мы не храним ваш IP-адрес. Все записи удаляются каждые 7 дней.

Обновление: об IP в ЧаВО теперь ничего не говорится, что косвенно указывает на хранение ими вашего IP. Но погодите, тогда это противоречит остальным утверждениям. То есть они ничего не прояснили - плохой знак; как будто они не хотели, чтобы вы узнали что именно они хранят. Вы должны быть готовы к худшему - а именно к тому, что всю вашу почту с метаданными могут хранить до 180 дней. Также обратите внимание на это:

Следующее заявление соответствует истине на 1 января 2020 года: Neomailbox никогда не открывал доступ к данным клиентов никаким правительственным агентствам или иным структурам.

Это хорошо. Но факт остаётся фактом - вы не только платите за хранение ваших данных в течение полугода, но ещё и не вправе критиковать компанию. По крайней мере у них есть шифрование дисков и неограниченные псевдонимы. И всё же они платные, удерживают непонятно какие данные на 6 месяцев и имеют весьма странные условия пользования. Мой друг также убедился, что один из их почтовых серверов не проходит проверку TLS - это означает, что ваша почта может пройти по незашифрованному каналу. Бывают провайдеры намного хуже, чем Neomailbox - но есть и во много, много раз лучше.

Вам сразу же подкидывают гугловскую рекапчу; это абсолютно возмутительно, так как Google представляет собой воплощение корпоративного шпионажа и контроля. Сервис также требует с вас ФИО и страну проживания. Но разрешается регистрация и использование посредством Tor. С меня попросили подтверждение данных по SMS или email якобы для возможности сброса пароля, однако от этого можно отказаться.

В политике конфиденциальности говорится, что они используют спайварь от Matomo; аналитика расположена только на их серверах, однако это их не оправдывает. Данные, полученные таким образом, всё ещё могут утечь или быть переданы правоохранительным органам. А они собирают множество данных:

А также «другая подобная информация и данные», собираемые в «целях безопасности»; такой двусмысленности в политике конфиденциальности не должно быть ни в коем случае.

Они открыто заявляют, что собирают эти данные для правоохранительных структур. Могут удалить данные по запросу; также указывают период удержания различных видов данных:

Прокуратура и полиция Германии имеют «свободный» доступ к их базе данных. Для «рядовых» запросов не требуется судебный ордер. Закон не позволяет этому провайдеру ставить клиентов в известность о любых запросах информации. Они также не имеют право оспаривать такие запросы, следовательно у вас нет никакой защиты.

Доступ к данным журналов почтовых и веб-серверов, а также к письмам в почтовых ящиках зависит от решения судьи, за исключением случаев, когда органы, ведущие расследование могут установить прямую связь с «непосредственной угрозой», другими словами менты могут просто прокричать волшебное слово «терроризм» и заполучить все ваши данные.

Заявляют, что откроют данные только в ответ на легитимные запросы, «Подобные запросы от полиции на выдачу информации, не подкреплённые судебным ордером, будут однозначно нами отклонены»

Поигрался с веб-интерфейсом, не обнаружил ни одного запроса от третьих сторон.

В общем, mailbox.org абсолютно позорный в плане приватности. Они не только удерживают астрономическое количество данных, но ещё и ложатся под властей и даже не пытаются (или юридически неспособны) как-то вас защитить. Примечание: этот обзор был предоставлен Oreamnos; Я лишь внёс грамматические и структурные улучшения. Спасибо, Oreamnos!

Провайдер, доступный только по onion-домену на http://secmailw453j7piv.onion. Не поддерживает почтовые программы. Регистрация безболезненная - простая капча и никаких личных данных. Имейте в виду - даже несмотря на соединение через onion, надёжно скрывающее ваш IP - secmail всё равно может просматривать вашу почту, если она не зашифрована PGP. Так как сеть Tor представляет собой очень лакомый кусочек для всякого рода шпионов, к secmail должны быть предъявлены особо высокие требования безопасности - и, к сожалению, эти требования он не удовлетворяет. Провайдер не имеет политики конфиденциальности - есть весьма общие утверждения про заботу о вашей безопасности, но никакой информации о том, что они хранят и как долго. Их обычный домен содержит только ссылку на onion-адрес - однако, на нём нет SSL, так что хакер может перенаправить ссылку на свой подставной сайт и украсть пароли. Между прочим, именно таким образом SIGAINT, другой почтовый провайдер на onion, был взломан ранее (архив):

“Мы уверены, что проникновения не было,” говорится в оповещении. “Похоже что они воспользовались подменой onion-адреса, указанного на sigaint.org, чтобы собрать логины/пароли через MITM-атаку и шпионить в режиме реального времени.”

Другой человек вёл с ними переписку несколько дней назад, где они отметили, что

у них нет времени на приобретение SSL (вместо этого они полагаются на автоматическое обнаружение плохих узлов в сети Tor, систему, которая далеко не идеальна - За 32 дня мной было зафиксировано 15 случаев, когда

узел просматривал и использовал мои пароли

). Прошло уже целых два года, но у них так и нет SSL - и раз они прекрасно знают про историю с SIGAINT, сознательное нежелание

исправить такую же уязвимость говорит либо о катастрофической недобросовестности провайдера, либо о подставе. Secmail также отказались комментировать отсутствие у них

onion-домена третьей версии (который более безопасен); тоже нет времени? Там всего лишь надо дописать одну строчку в

конфиге (архив).

На заре своего появления, secmail рекламировали свои услуги на reddit (архив), где подверглись жёсткой критике. К

примеру, их первоначальная конфигурация сервера открывала информацию об ОС и версиях PHP, что значительно упрощает хакерам задачу - и к тому времени почта уже работала в

течение более шести месяцев

- можно ли представить большую некомпетентность? Поэтому, несмотря на кажущуюся безопасность и привлекательность даркнета, я бы держался подальше от этого

сервиса. У них нет никаких преимуществ над RiseUp, которые тоже держат onion-сайт (притом третьей версии!). Если вам интересно, можете прочитать более полный анализ secmail здесь.

Я уже делал на них обзор, и в нём было мало хорошего. Но CTemplar прочитали мою статью и написали мне E-mail, информируя об исправлении большей части острых проблем (молодцы!). Поскольку я не хочу распространять дезинформацию, старый обзор был наконец-то мной переписан. Так что же, можно ли теперь доверять CTemplar?

Я бы всё равно сказал - не совсем. Во-первых, тут нет поддержки почтовых программ, что для меня является важнейшим пунктом. Мне нет дела до веб-почты, которая никогда не сравнится по функциональности с моим почтовым клиентом, и к тому же требует включения потенциально опасного JavaScript в браузере. Но CTemplar заявляют, что не могут поступить иначе из-за контрольных сумм:

В настоящий момент все почтовые сервисы, обеспечивающие сквозное шифрование, могут взломать переписку своих же пользователей и расшифровать её - кроме нас. Мы способны достичь такого уровня защиты благодаря уникальному методу поддержки контрольных сумм.

С этим утверждением есть две проблемы. Во-первых, сравнение контрольных сумм не требует никаких специальных методов - так можно проверить любой сервис, который выкладывает свои исходники в

открытый доступ (например на GitHub). Затем вы просто сравниваете этот код с тем, что открыт в вашем браузере через команду Просмотр исходного кода

. Однако, ни один провайдер E-mail из

изученных мной не публикует код, который выполняется на их сайте - только файлы для его компиляции / генерации. Благодаря усилиям одного из постоянных пользователей нашего

чата было предпринято несколько попыток построить CTemplar из исходного кода, но все они оказались безуспешными. Даже

если бы у вас это получилось, вам бы пришлось сравнивать контрольные суммы при каждом доступе к сайту и для каждого скрипта, который он грузит. Очевидно, что это невыполнимо на практике и

потому не имеет смысла. Если бы их действительно волновала данная проблема, они могли бы просто выложить настоящие исходники на GitHub для непосредственного сравнения.

Во-вторых, понятно что даже если бы вам удался описанный выше легендарный подвиг, его результат не дал бы никакой гарантии, что сам код не является вредоносным. Вам бы всё равно пришлось изучить, что именно он делает, а это сложно провернуть если код защищён обфускацией - что как раз имеет место в случае с CTemplar. Даже несмотря на то, что контрольные суммы могут пролить свет на потенциальный взлом индивидуальных пользователей (и то при условии, что вы смогли засечь их, сравнивая код в нужный момент) - они могут просто провести атаку на всех сразу, а затем быстренько удалить зловредный код на следующий день, пока никто ничего не обнаружил. Так? Контрольные суммы не спасут никого от вредоносного кода. Но хватит возни с ними, посмотрим на политику конфиденциальности (архив):

Когда вы посещаете наш сайт, ваш браузер отправляет нам ваши user-agent и IP-адрес. Когда вы покидаете наш сайт, мы не удерживаем никаких записей о вашем IP, которые можно было бы соотнести с вашим аккаунтом. Мы храним ваш IP анонимно в течение 7 дней.

Опять эта песня про «анонимизированные данные». Что на самом деле хранится - никому не ведомо.

Если вы решите удалить свой аккаунт, то будет уничтожена вся информация, и не будет сохранено записей или резервных копий.

Вот это образцовая политика, которой большинство других провайдеров, к сожалению, не следуют. Кстати, похоже что за это нужно благодарить исландские законы о конфиденциальности

-

которые имеют настоящую силу в отличие, скажем, от подобных швейцарских законов (ставших уже меметичными к этому времени), которые предписывают хранить данные 6 месяцев.

Мы не откроем ничего третьим сторонам, за исключением вашей информации о выплатах в случае, если вы решите приобрести платный аккаунт.

И снова в точку - только таким образом можно достичь конфиденциальности. CTemplar, между прочим, позволяет также платить через bitcoin, так что даже если вы ХОТИТЕ платный аккаунт, можно избежать хранения данных где-либо помимо CTemplar.

Так-с, я пропустил некоторые другие параграфы, потому что хочу всерьёз поговорить о самом главном. Посмотрите на это:

Мы пользуемся услугами сетей дистрибуции содержимого (CDN) так как это требуется для более лучшего опыта быстрой доставки статичного контента на нашем сайте по всему миру. Наша служба CDN также предоставляет необходимую защиту от DDoS-атак. Теоретически, CDN могут доставлять вредоносный код нашим пользователям. Наши методы проверки по SRI и контрольным суммам помогают защититься от вредоносного кода, доставляемого таким образом.

Я уже говорил о контрольных суммах выше, поэтому давайте немного разберёмся с SRI (целостностью подресурсов). Когда сайт включает в себя ресурс от третьей стороны (скажем, библиотеку

JavaScript или стиль) - эта третья сторона может теоретически внести изменения в отправляемый файл в любое время. Чтобы защитить себя (и посетителей), сайт может прикрепить

параметр целостности

к ресурсу вместе с хэшем, который ваш браузер потом сможет сопоставить с полученным файлом, чтобы убедиться в подлинности последнего. Если хэш не совпадает, значит

содержимое файла было модифицировано сайтом, который его доставил, либо другой третьей стороной. Но этот метод работает только для ресурсов, к которым сайт добавил тег

целостности - третья сторона по-прежнему может вмешаться во всё остальное. Но хуже всего то, какой CDN CTemplar собирается отдать

предпочтение (архив):

Например, если CTemplar подвергнется DDoS-атаке с которой мы не сможем справиться, мы перейдём на Cloudflare.

То есть в случае DDoS они поставят весь свой сайт за мерзкую Cloudflare. Как это относится к их заявлениям по поводу SRI? Говоря кратко, Cloudflare проксирует всю страницу (вместо одного или нескольких определённых файлов) - так что они могут внести в неё изменения, прежде чем она достигнет вас, в эти изменения может входить удаление проверок целостности, если им захочется это сделать. Видите, SRI может защитить от вмешательств третьих сторон в содержимое только если у них нет доступа к странице, на которой выполняется проверка - у Cloudflare этот доступ есть. А раз CTemplar притворяются, что это не проблема - они или лгут вам, или недостаточно осведомлены - что очень плохо влияет на их репутацию.

Теперь взглянем на положительные характеристики CTemplar. Регистрация не требует персональных данных или прохождения ReCaptcha. На главной странице говорится, что они никогда не

отслеживают ваш IP-адрес, не ведут журналов ваших действий и не сохраняют никакой личной информации

; что здорово, но опять же - из-за того что они упомянули личную информацию

,

должно быть, ведётся сбор какой-то другой информации, которая по их мнению не является личной - и что это за данные, нам остаётся только гадать. У CTemplar имеется onion-домен, но он выбрасывает вас на их обычный сайт:

Вот те на! А я-то думал сделать им приятное и рассказать о хороших сторонах, но похоже что CTemplar этого не заслуживает. Я могу копнуть и глубже, но на этом этапе затея уже вряд ли имеет смысл. CTemplar, похоже, всё-таки хотя бы немного заботится о вас - раз уж они не поленились отправить мне E-mail несколько месяцев назад и исправили некоторые свои ошибки. Но они всё равно не поддерживают почтовые программы (что для провайдера является самой важной функцией), и страдают от других крупных изъянов вроде совершенно небезопасной и неэтичной практики перевода onion-домена на обычный сайт. Они также сделали ложные заявления относительно контрольных сумм и целостности подресурсов - можете считать это мошенничеством или простой некомпетентностью, факт есть факт. Даже если они снова что-то поменяют, их репутация останется запятнанной. С большой неохотой делаю такой вывод - потому что действительно полно провайдеров, которые в разы хуже этого - но я не рекомендую CTemplar.

Платный, для активации требует реальное имя и существующий e-mail адрес. Принимает биткоин. Много хвастовства насчёт приватности, куда входит заявление о защищённости надёжными швейцарскими законами о конфиденциальности. Такими как этот (архив), под действием которого они получили и приняли правительственный запрос на доступ к данным:

Причинение урона данным 1. Любой, кто без надлежащего разрешения изменяет, удаляет или делает недоступными данные, хранимые или передаваемые электронным или другим похожим способом может получить после жалобы до трёх лет лишения свободы или денежный штраф. Если нарушитель причинил значительный урон, может быть применено наказание в виде от одного года до пяти лет лишения свободы. Нарушение преследуется ex officio. 2. Любой, кто производит, импортирует, продаёт, рекламирует, предлагает или иным образом делает доступными программы, которые, как ему известно, или должно быть известно, будут использованы в целях, описанных выше в параграфе 1, или снабжает инструкциями по производству таких программ, может получить до трёх лет лишения свободы или денежный штраф. Если нарушитель искал денежной выгоды, может быть назначено наказание от одного года до пяти лет лишения свободы.

Я не совсем понимаю что именно значит вышесказанное - звучит как хакерство, но интерпретировать можно по-всякому (даже удаление собственных сообщений может попадать под удаляет или делает

недоступными

). Я подробно разбираюсь с юридическими проблемами в конце этой статьи, так что перейдём к их политике

конфиденциальности (архив). Там вообще ничего не говорится о собираемых ими данных, кроме Мы [...] гарантируем вам, что у третьих сторон нет

доступа к вашим данным.

Ничего про сроки хранения данных или возможности удалить свой аккаунт, и что из этого следует. Может что-то тогда есть в

Условиях Использования (архив):

Мы храним лишь минимум записей и отладочную информацию, чтобы быть уверенными в улучшении качества наших услуг и решении возможных проблем.

Минимум записей - да, это говорит о многом. Хмм... может раздел Правовые Рамки (архив) расскажет поконкретнее?

Это запросы на удержание данных. Законы Швейцарии требуют шестимесячного удержания данных провайдером. Сохранённые данные представляют собой метаданные, то есть информацию о том, что, когда и с кем устанавливал связь, но не само содержание этой связи.

Швейцарские законы о конфиденциальности в действии - но теперь по крайней мере мы знаем, какие данные хранит о нас KolabNow. Между прочим, их отчёт о прозрачности последний раз обновлялся в 2017 году, так что они могли получить ещё запросы с тех пор. И вообще, весь сайт, похоже, заброшен (даже их твиттер). В итоге я не вижу причин использовать их - платные, просят настоящее имя, хранят метаданные 6 месяцев и не сообщают ничего полезного в своей политике конфиденциальности. Как тогда бесплатный RiseUp умудряется хранить метаданные лишь один день - несмотря на то, что их серверы находятся в как будто бы неконфиденциальных США - а провайдер с всесильными швейцарскими законами о конфиденциальности не может себе этого позволить? Похоже, что единственный плюс KolabNow - поддержка клиентских программ. И помимо этого может ещё и возможность расплатиться биткоинами - но раз есть провайдеры с бесплатными и более качественными услугами, кому это нужно?

Для регистрации нужен инвайт-код. Есть поддержка почтовых программ. Есть полезная (как я полагаю) функция демонстрации вашего публичного PGP-ключа остальным, если вы его предоставите. Но политика конфиденциальности о многом умалчивает:

Мы используем Piwik, чтобы отследить взаимодействие пользователя с сайтом. Мы размещаем эту платформу на нашем локальном сервере, поэтому данные аналитики не выходят за его пределы.

Piwik недавно стал известен как Matomo, так что просто прочитайте главу о ProtonMail, чтобы узнать о нём больше.

Даты - Когда вы выполняете действие (как то: регистрируете аккаунт), дата действия будет записана.

Я так понимаю, это относится ко всем действиям? Тогда это просто кошмар. Что дальше?

Письма - Любые электронные письма, которые вы отправляете или получаете используя адрес на Teknik.io хранятся локально, на сервере. Эти письма не читаются.

Спасибо за то, что не читаете мои письма... и на этом вся политика конфиденциальности Teknik заканчивается! Не сообщается, удаляется ли по-настоящему удалённая почта, делаются ли резервные копии, какие данные распространяются и на каких условиях. Вообще ничего! Я считаю, что это весьма подозрительно. По-моему, вообще не стоит и пытаться получить их инвайт, когда есть лучшие альтернативы, не требующие этого. ПРИМЕЧАНИЕ: Их браузерная почта конфликтует с расширением LinkBot, если пользуетесь им, отключите его на этом сайте.

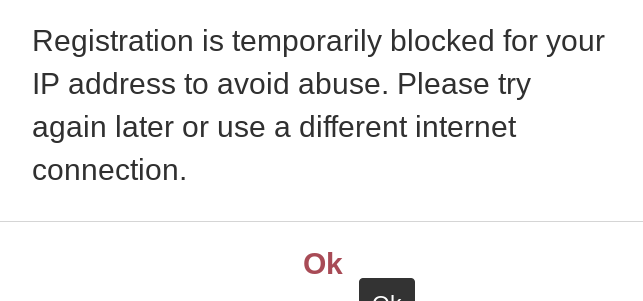

Февраль 2020: Всё без изменений, но я добавил информацию о том, что Tutanota блокирует средства анонимности. Учитывая это, а также отсутствие поддержки PGP и клиентских программ, можно считать их абсолютно бесполезными, несмотря на претензии на конфиденциальность.

Это был мой первый провайдер после того как я начал беспокоиться о конфиденциальности и послал подальше Gmail и компанию. То было прежде чем я начал «копать глубже» - и само собой, больше я его не рекомендую. Не поддерживает почтовые программы; я раньше думал, что ими пользуются только динозавры, но теперь жить без них не могу. Шифрование работает только если вы до этого договорились о пароле с вашим собеседником (но если он/она тоже использует Tutanota, шифрование происходит автоматически) - и у этого, конечно, свои проблемы (как совершить безопасную передачу пароля?), которые уже решены в PGP. А поскольку Tutanota работает только в браузере или через их собственную дурацкую программу (которая, кажется, не отличается от браузерного варианта), им ничего не стоит внести изменения в код, чтобы отправить себе ваш пароль и расшифровать всю вашу переписку. Tutanota не поддерживает другие формы шифрования как PGP (и даже обсирает его на своём сайте [архив], хотя это единственное надёжное шифрование для email). В отличие от ProtonMail, шифрование Tutanota не проверялось третьими лицами. Беспокойство вызывает также политика ведения журналов:

Чтобы поддерживать работу почтового сервера, а также для диагностики неполадок и предотвращения несанкционированного использования, журналы почтового сервера хранятся максимум 7 дней. Эти журналы содержат адреса отправителя и получателя почты и время установления связи, но не IP-адреса клиентов.

Нет IP-адресов? Отлично! Но только если вы не под VPN или Tor - Хранятся только анонимные IP-адреса, которые больше не являются по своей природе персональными данными.

Ну разве не

гениальное оправдание? Ваш настоящий IP скрыт, поэтому ничего персонального... пока Tor или VPN не скомпрометируют. Также позже вы узнаете как одни только метаданные (которые Tutanota

сохраняет) могут рассказать о вас гораздо больше, чем вы думаете. И это только если вы вообще сможете использовать VPN или Tor, которые Tutanota блокирует:

Перевод: Во избежание злоумышленного использования, регистрация временно заблокирована для вашего IP-адреса. Пожалуйста повторите попытку позже или используйте другое интернет-соединение.

Это сообщение выходит при использовании и Snopyta VPN, и Tor Browser - то есть никакой анонимности для убер-приватной Тутаноты не существует. Регистрация бесплатная, но тогда вы ограничены лишь одним аккаунтом. Если решите заплатить, будьте готовы к этому:

Для совершения выплат по банковской карте данные вашей карты будут отправлены нашему поставщику услуг по оплате Braintree. Это подразумевает отправку персональных данных в третью страну (США)

Позже они утверждают, что заключили «соглашение» с этой компанией о том, что ваши данные будут использоваться только для совершения выплаты - но сила этого «соглашения» ставится мной под сомнение. Ваши данные о выплате также хранятся неизвестно сколько времени:

Данные, относящиеся к совершению заказа, и адреса сторон, вовлечённых в заказ, хранятся согласно срокам, указанным в законе об удержании налоговых, договорных и коммерческих данных, и уничтожаются по истечении данных сроков.

Вкратце: блокирует средства анонимности, нет поддержки программ и PGP, хранит ваш анонимный IP и метаданные, неизвестно как долго (?) хранит данные о выплатах. Ещё один гигант приватности упал лицом в грязь.

Провайдер для активистов

, провозглашающий некоторые обнадёживающие принципы:

Мы считаем, что этот мир может быть намного лучше. Мы стараемся внести свою лепту в его изменение, снабжая активистов, группы и коллективы платформами для более свободной коммуникации, а также цифровыми инструментами для защиты собственной неприкосновенности.

Наши убеждения довольно просты: мир не должен быть построен на деньгах, в его основе должны лежать солидарность, сообщность, взаимопомощь, равные права и свободы и социальная справедливость.

Мы верим, что коммуникация должна быть свободной - и бесплатной - и, следовательно, доступной повсеместно.

Но затем они полностью погружаются в свои крайне жёсткие правила пользования - запрещая, помимо прочего, следующее:

дискриминацию, основанную на половой, расовой и религиозной принадлежности или сексуальной ориентации

Что вроде бы хорошо и замечательно, если бы не тот факт, что исторически подобные запреты использовались для цензуры косплея (архив), мемов (архив), а также жестов (архив). Далее:

Использование Услуг для продвижения институциональных политических партий или иных организаций, уже имеющих достаточно финансовых ресурсов для широкомасштабного распространения своих идей

По мнению Autistici, хвалить какого-либо политика - грех.

Использование Услуг для любых военных целей, включая информирование или обучение использованию огнестрельного оружия и других боевых техник, кибервойну, разработку и производство оружия.

Забудьте и о самообороне в том числе. И самое смешное:

Использование Услуг для действий, связанных с криптовалютой;

Что такого с криптовалютой? Её вроде как можно считать (относительно) анонимной и независимой альтернативой банковским счетам. В любом случае, мы не знаем что именно подразумевается, к

примеру, под продвижением политических партий

- поэтому степень строгости этих запретов на самом деле неизвестна. Как бы то ни было, если вас застукают за их нарушением, пощады не

ждите:

если мы увидим, что вы прилюдно идёте против наших принципов, пользуясь при этом нашими услугами, мы незамедлительно уничтожим ваш аккаунт без предварительного уведомления.

Так что вам лучше быть согласными с их условиями или научиться как следует врать / скрываться. Можете прочитать больше об убеждениях Autistici в Очень краткой истории про то, почему мы такие, какие есть, и почему мы делаем то, что мы делаем (архив) Теперь перейдём к рассмотрению их новой политики конфиденциальности (которой у Autistici не было в течение двух десятилетий). Начнём с плохого:

Чтобы обнаружить акты злоумышленного использования наших почтовых серверов, мы отслеживаем метаданные (только адреса отправителя и получателя) каждого сообщения, проходящего через наши системы. Журналы с этими данными хранятся на протяжении 15 дней.

Метаданные представляют серьёзную угрозу для конфиденциальности - достаточную, чтобы привести к смерти в определённых случаях. И зачем понадобилось хранить их 15 дней, когда другие приватные сервисы как Disroot управляются всего лишь за 24 часа? Поскольку это обзор электронной почты, я только вкратце пройдусь по их политике относительно других предоставляемых ими услуг:

Когда вы взаимодействуете с нашей платформой или Услугами, вне зависимости от того, имеется ли у вас аккаунт или нет, в ходе автоматического обмена информацией между вашим клиентом и нашими серверами мы получаем некоторые сведения, не связанные с вашей личностью, куда входят, помимо прочего, данные об используемом браузере (его тип, мобильное или компьютерное это устройство, версия ОС, предпочитаемый язык), дата и время вашего посещения, сайт с которого вы пришли, но не ваш IP-адрес.

Я уже писал ранее о том, насколько обманчиво понятие анонимные данные

, поэтому скажу только пару слов. Всё, что

собирает о вас Autistici, определённо является уязвимостью с точки зрения браузерного отпечатка, и мы не знаем, в чём именно состоит их предполагаемая анонимизация данных. Сайты, с которых

вы приходите

тоже можно использовать для создания досье чьих-либо интересов, чтобы затем выйти на реального человека. Что насчёт положительных сторон?

Autistici держат свои серверы под контролем и шифруют свои диски. Если вы удалите свой аккаунт, он исчезнет бесследно через 3 дня. Не выдают данные третьим сторонам. Для регистрации не нужно персональных данных, но необходимо отправить письменный запрос - который они примут, только если вы согласны с их убеждениями:

Мы поддерживаем отдельных людей, коллективы, сообщества, группы и т. д., чья политическая и общественная деятельность совпадает с таким видением мира и кто разделяет с нами некоторые основные принципы: антифашизм, антирасизм, антисексизм, антимилитаризм. И самое главное, мы ожидаем согласия с нашим общим отношением к деньгам и капиталистическому миру: глубоким чувством тревоги и беспокойства.

Они относятся к этому крайне серьёзно, настолько, что прежде чем дать мне зелёный свет, меня спросили дважды, разделяю ли я их идеологию. Как я уже отметил, Autistici уничтожат ваш аккаунт если заметят за вами нарушение их идеалов. На других разделах их сайта утверждается, что они не записывают вообще ничего - но думается, что эти правила уступили место недавней политике конфиденциальности.

Autistici имеют onion-домен, который, как кажется, работает нестабильно. Я написал им об этом, но они меня проигнорировали. Также, недавно почта Autistici не работала несколько месяцев подряд. Ладно, понимаю - вы держитесь исключительно на пожертвованиях. Но неужели не нашлось никого, кто мог бы решить проблему в более короткие сроки? В общем, я больше не советую использовать Autistici в качестве основного ящика - хотя конечно у них остаются преимущества над крупными нарушителями конфиденциальности. Но с такими провайдерами всегда нужно быть осторожными, кто-нибудь может настучать на вас за осквернение их идеологии, или они сами каким-нибудь образом об этом узнают. Так что если вы не являетесь закоренелым «борцом за социальную справедливость», нужно будет беспокоиться о самоцензуре. Хотя, учитывая уровень некомпетентности Autistici (полугодичную отключку и прежде неверную информацию в их политике конфиденциальности, по крайней мере до того, как я им написал - и это несмотря на то, что в её составлении якобы участвовало несколько адвокатов), возможно это не такая уж и проблема. Помните также, что даже идеологически нейтральные сервисы могут иметь очень строгие Условия Использования - разве что, может быть, несколько иного характера. Так что в большинстве случаев приходится выбирать из нескольких зол. Autistici были основаны в 2001 году, и поскольку они посвятили себя конкретной миссии, можно по крайней мере рассчитывать на то, что они будут рядом.

Платный (5 долларов в месяц, в 5 раз дороже, чем более качественные Posteo и Elude), с 30-дневным пробным периодом. Забавно, их веб-почта не позволяет отправлять сообщения

- но через почтовый клиент всё работает. Чтобы залогиниться, нужен JavaScript. Tor разрешён, но нет onion-домена. В платной версии есть одноразовые адреса (вроде airmail) и шифрование OpenPGP.

Но, как обычно, самое главное - это их политика сбора данных. Следуют ли они своему лозунгу Конфиденциальность. Это не просто наша политика. Это наше призвание.

? Сейчас разберёмся.

Сначала их сайт:

Данные, собираемые и обрабатываемые их сайтом включают: ваш IP-адрес, тип и версию браузера и операционной системы, настройки языка в браузере, страну, время и дату, характер посещения сайта,

а также кликнутые ссылки и просмотренные (части) страниц на их сайте. Хмм, последнее звучит подозрительно. Чем они это оправдывают? чтобы помочь нам иметь представление о том, какие наши

страницы кажутся эффективными для информирования наших посетителей

. Что насчёт характера посещения? чтобы оценить успешность оптимизации нашей поисковой системы и способов достижения

информации.

А страна зачем? чтобы знать, в каких странах и в какое время наши маркетинговые усилия кажутся эффективными.

По мне, всё это звучит как старое доброе

отслеживание. Они уверяют, что эти данные «стираются или становятся анонимными», ну и что с того. Не знаю как вы, но я не хочу участвовать в их экспериментах по «маркетингу» и «добыче

информации» - не важно, анонимно или нет. Что с самой почтой?

И тут натыкаемся на большую проблему: политика конфиденциальности StartMail длиннющая, но при этом умудряется не сказать ни слова о том, что вообще хранится и как долго. Мы только знаем, что будет если удалить свои данные:

В отличие от многих других провайдеров электронной почты, удалённые вами сообщения немедленно стираются с наших серверов. Останутся только их резервные копии, хранящиеся максимум 3 дня на отдельных дисках (которые, разумеется, полностью зашифрованы). Ваш Аккаунт будет храниться на протяжении действия нашего Соглашения. После расторжения Соглашения вся информация в Аккаунте, включая все сообщения, будет безвозвратно удалена.

Ещё есть информация насчёт разглашения сведений: